Chapter 3 研究方法

本章詳細闡述本次「紅藍軍攻防模擬演練」的完整執行計畫與方法論。

3.1 演練總體設計、範圍與規則 (Rules of Engagement)

演練總體目標

驗證 Fidelis Endpoint 對於一個完整攻擊鏈各階段行為的偵測能力,並評估其在偵測 Bypass UAC 與 Mimikatz 等關鍵技術時的有效性。

實驗環境規格

| 項目 | 規格說明 |

|---|---|

| 虛擬化平台 | VMware ESXi |

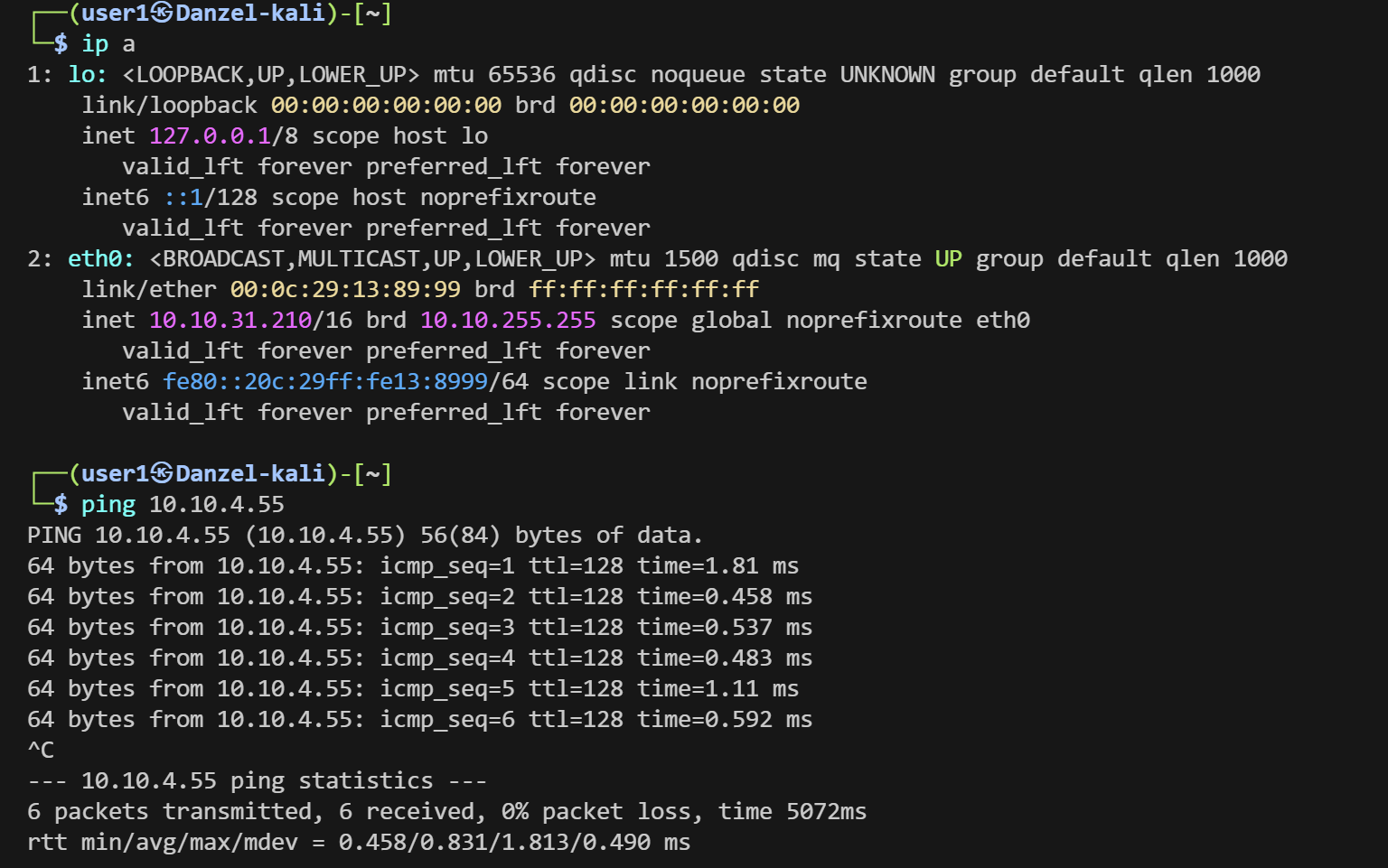

| 攻擊機 (紅軍) | Kali Linux (VM),IP位址:10.10.31.210 |

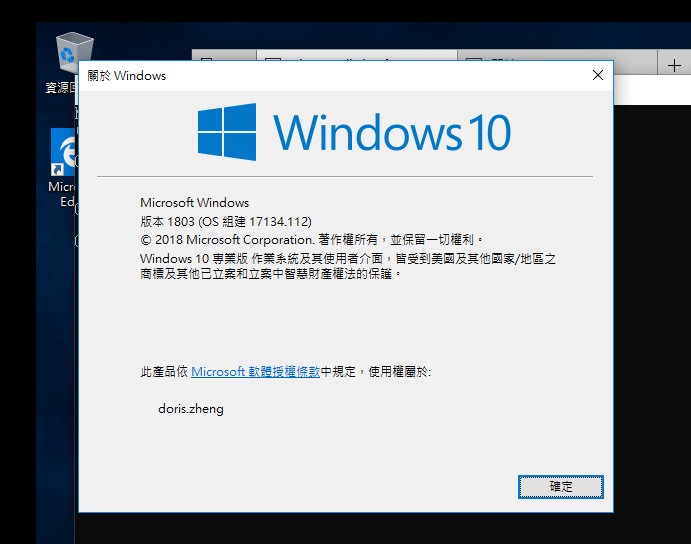

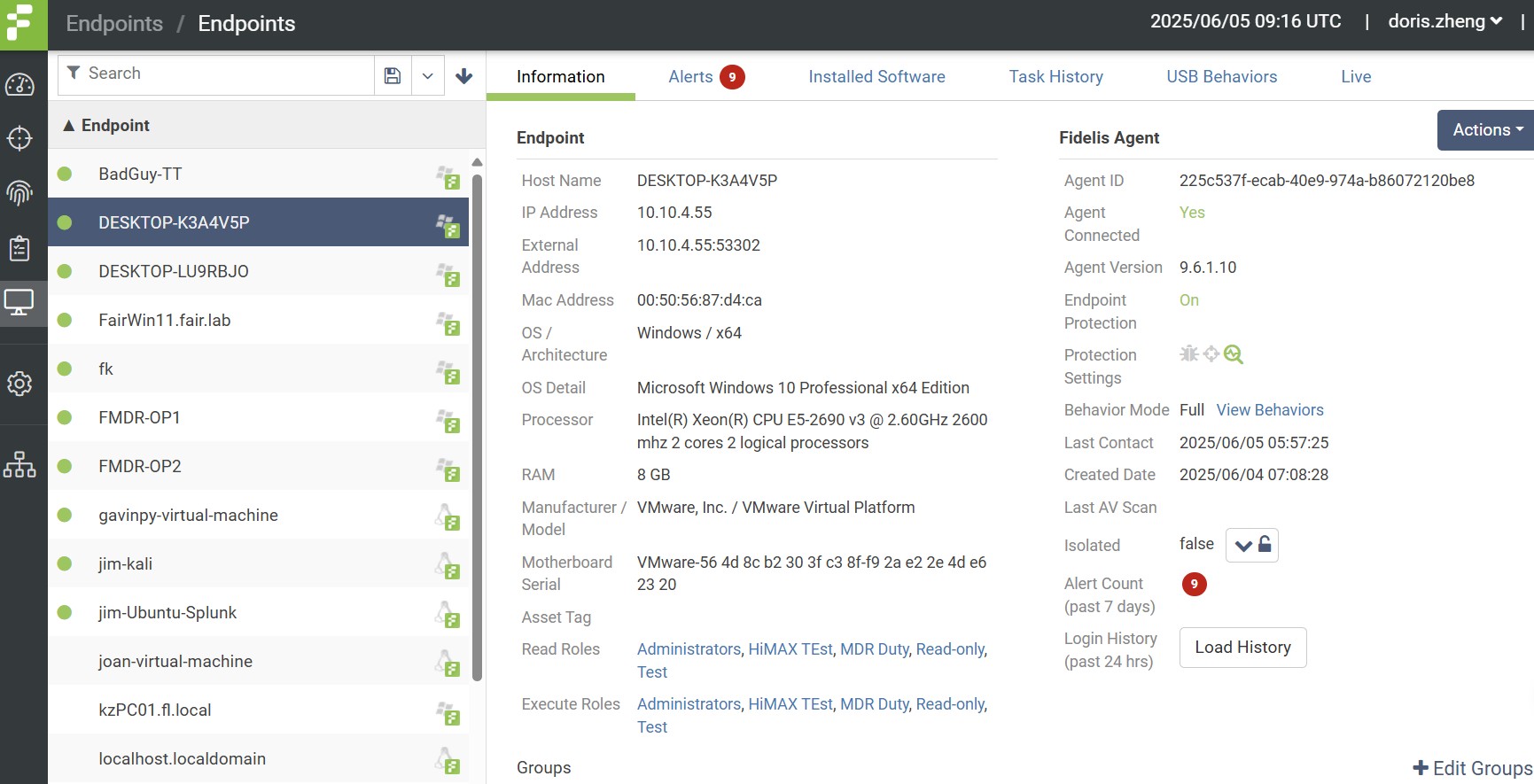

| 靶機 (藍軍) | Windows 10 專業版 (版本 1803) (VM),IP位址:10.10.4.55 |

| 藍軍防禦工具 | Fidelis Endpoint Agent (版本:9.6.1.10) |

| 靶機脆弱點設計 | 使用中等強度密碼,保留 Bypass UAC 所需之系統配置 |

演練規則與安全措施

所有攻擊行為嚴格限定在指定攻擊機與靶機之間,嚴禁對實驗網段內的其他目標進行任何操作。

3.2 實驗環境詳細建置流程

網路拓撲: Kali攻擊機與Windows靶機均部署於同一ESXi主機,連接至同一個虛擬交換器(vSwitch),使其位於 10.10.0.0/16 網段,可直接互相通訊。

Windows 靶機建置步驟:

-

於 ESXi 上創建並安裝 Windows 10 專業版(版本1803),配置靜態 IP 位址為 10.10.4.55。

-

安裝並配置 Fidelis Endpoint Agent,並驗證其成功與管理控制台連線。

-

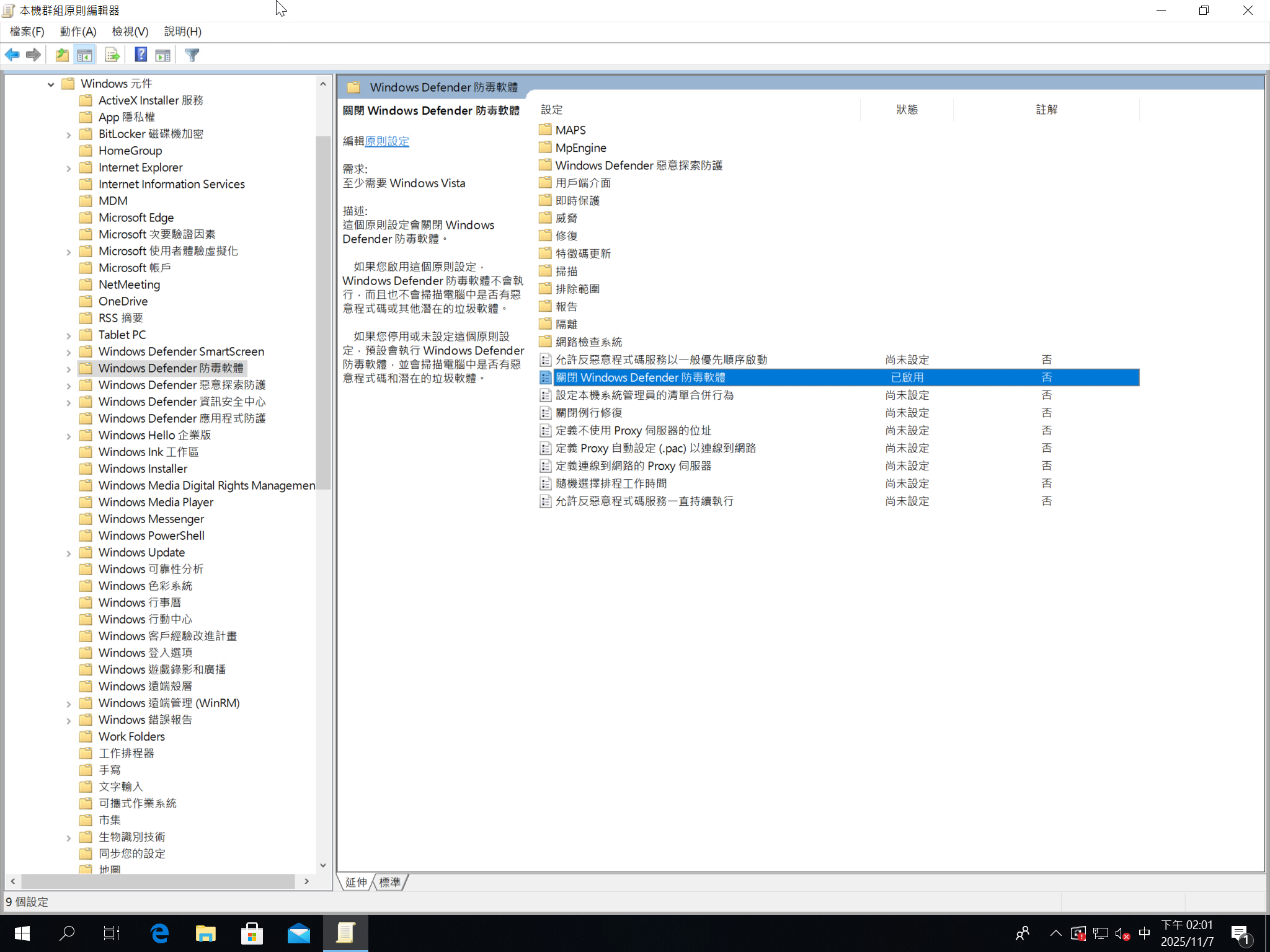

透過群組原則關閉 Windows Defender(避免重新開機後自動開啟)以及手動關閉 Windows 防火牆。

-

利用 VMware 快照功能建立初始狀態快照。

Kali Linux 攻擊機準備:

- 於 ESXi 上部署 Kali Linux 虛擬機。

-

配置靜態 IP 位址為 10.10.31.210 並確認與靶機網路連通性。

3.3 紅隊執行計畫

紅隊將依循 MITRE ATT&CK® 框架,模擬一個包含偵察、初始訪問、權限提升、憑證存取、持久化等多個階段的完整攻擊鏈。為全面測試藍軍在不同初始訪問向量下的偵測能力。

策略重點:為確保攻擊鏈的穩定性,我們將操作環境分為兩個獨立的終端機視窗,分別負責「攻擊發起」與「連線接收」。

3.3.1 社交工程結合 Bypass UAC 提權與憑證竊取

1. 【準備階段】攻擊機監聽設置 (Preparation)

本次攻擊採用「解耦監聽器」(Decoupled Handler) 戰術。

- 終端機 1(攻擊發起端):負責接收初始的低權限連線,並作為發射台執行提權模組。

- 終端機 2(專職 C2 監聽器):負責製作酬載、架設傳輸伺服器、穩定接收高權限連線及後續操作。

執行步驟:

- 終端機 1 啟動 Metasploit

exploit/multi/handler準備接收低權限連線。 - 終端機 2 使用

msfvenom生成 64-bit 反向連線程式。 - 終端機 2 利用 Python 架設網頁伺服器供下載 (

python3 -m http.server)。

2. 【初始訪問】透過惡意酬載執行 (Initial Access & Execution)

- 步驟: 靶機模擬使用者連線到

http://10.10.31.210:8000下載並執行backdoor.exe。 - 預期效果: 終端機 1 成功接收連線,建立 Session 1(權限:doris.zheng,一般使用者)。

3. 【權限提升】利用 fodhelper.exe 進行 Bypass UAC

執行步驟:

- 終端機 2 關閉 Python 伺服器,啟動

msfconsole並建立exploit/multi/handler(LPORT 4444) 等待。 - 終端機 1 載入

bypassuac_fodhelper模組,目標指向 session 1。 - 該腳本將自動修改註冊表 (

HKCU:\Software\Classes\ms-settings\Shell\Open\command) 並觸發fodhelper.exe。 - 終端機 2 接收連線後執行

getsystem。

- 預期效果: 終端機 2 成功接收高權限連線,並取得

NT AUTHORITY\SYSTEM最高權限。

4. 【憑證存取】使用 Mimikatz 竊取憑證 (Credential Access)

- 步驟: 終端機 2 載入 Mimikatz (

load kiwi),執行creds_all或logonpasswords。 - 預期效果: 成功從 LSASS 進程中傾印出靶機使用者的明文密碼與 NTLM Hash。

5. 【持久化】建立排程工作 (Persistence)

- 步驟:

- 使用

shell進入靶機 cmd。 - 使用

schtasks建立名為 "MicrosoftEdgeUpdateTask" 的隱匿排程(開機登入時以 SYSTEM 權限執行)。 - 將靶機重新開機。

- 使用

- 預期效果: 即使靶機重新開機,紅軍也能自動重新獲得最高控制權。

3.4 藍隊執行計畫 (以 Fidelis Endpoint 為核心)

- 監控與分析: 主要監控 Fidelis Endpoint 控制台的告警儀表板,利用其進程樹、網路活動、MITRE ATT&CK® 對應等功能進行深度分析。

- 模擬應變: 對於已確認的威脅,模擬使用端點隔離功能阻止威脅擴散。

- 證據保存: 截取關鍵告警畫面、事件時間軸、進程樹分析圖作為報告附件。

3.5 資料蒐集與分析方法

- 蒐集資料類型: 紅軍操作指令與時間戳;藍軍 Fidelis 告警數據與時間戳。

- 核心分析方法:

- 偵測有效性評估: 分析 Fidelis 對各攻擊步驟的偵測覆蓋率與準確性。

- 上下文豐富度分析: 評估 Fidelis 提供的告警資訊是否足以讓分析師理解攻擊全貌。