Chapter 2 相關技術與研究

目錄

2.1 紅藍軍演練框架與方法論

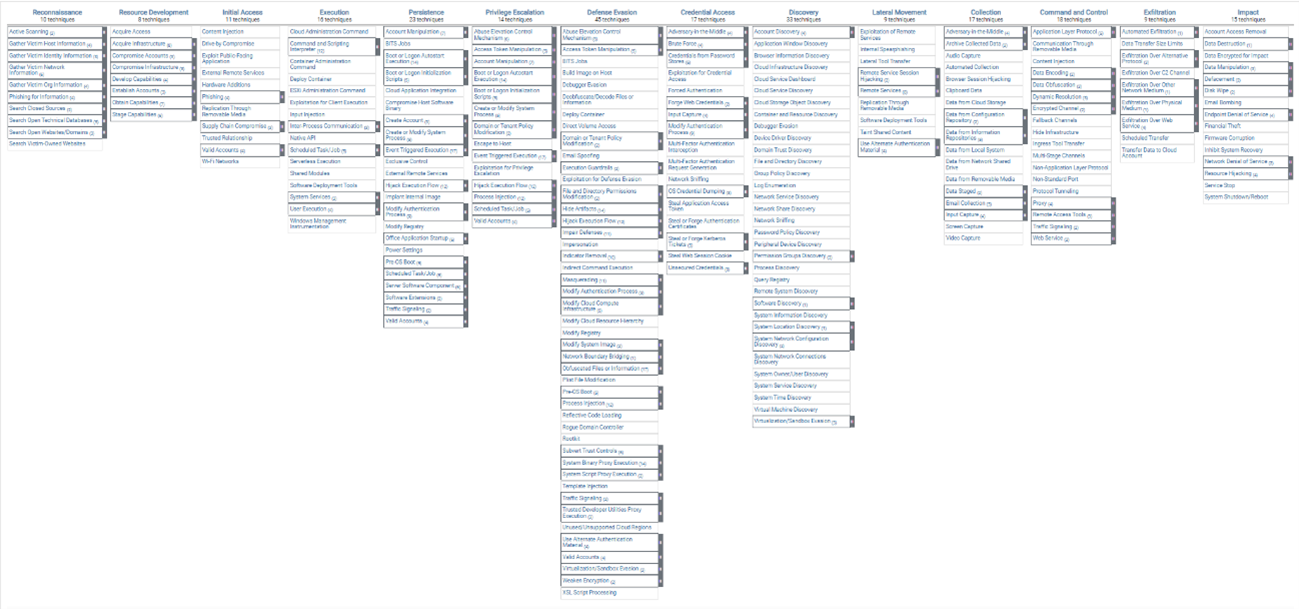

MITRE ATT&CK®(Adversarial Tactics, Techniques, and Common Knowledge)是一套全球公認的攻防知識庫,系統性整理了真實世界中各種攻擊者(駭客)實際用過的戰術(Tactics)、技術(Techniques)與程序(Procedures, TTPs)。該框架將攻擊行為分為數個主要戰術階段,例如初始存取、執行、持續化、權限提升、橫向移動、資訊蒐集、命令與控制等,每個階段下又細分不同技術與攻擊手法(如UAC繞過、DLL注入、網域憑證竊取等),幫助紅隊系統化地規劃攻擊路徑,也協助藍隊設計更精準的偵測與防禦策略。

在紅藍軍演練中,紅隊可依據 MITRE ATT&CK® 逐步模擬攻擊流程,像是從釣魚郵件入手,逐步滲透、提升權限、橫向移動到關鍵資產,並嘗試資料外洩或持久化控制。而藍隊則可依此架構建立對應的偵測規則與警示機制,例如利用 EDR、SIEM 或網路監控工具,針對每一戰術階段的異常行為進行即時防護與通報。這樣的框架讓雙方演練具備可追蹤、可驗證的依據,也方便演練後進行弱點分析與資安強化建議。

(MITRE ATT&CK® https://attack.mitre.org/)

2.2 紅隊核心工具與Windows攻擊技術

在本次紅藍軍演練中,紅隊利用 VMware ESXi 虛擬化平台部署 Kali Linux 攻擊機,確保攻防操作在獨立且隔離的虛擬環境下進行,避免對實體主機或其他網路資源造成影響。這不僅大幅提升測試的靈活性與安全性,也方便管理多台測試主機與還原實驗狀態。Kali Linux 虛擬機中預裝了多種專業滲透工具,為後續對 Windows 靶機的資訊蒐集、漏洞利用與權限提升提供完整支援。

2.2.1 Kali Linux 及其關鍵工具應用於Windows環境

Kali Linux 是一套專為資安滲透測試與攻防實驗設計的 Linux 發行版,內建數百種資安工具,廣泛被紅隊、滲透測試人員及資安研究者採用。其豐富的工具集可支援網路掃描、漏洞利用、密碼破解、社交工程等多種攻擊需求。

主要紅隊工具與用途:

-

Nmap

- 功能:網路掃描與主機服務探勘。

- 應用技巧:可用於偵測目標 Windows 系統開放的埠口、服務版本,以存活主機,為後續攻擊蒐集情報。

-

Metasploit Framework(本次演練使用)

- 功能:自動化漏洞利用平台。

- 應用技巧:可用來針對 Windows 已知漏洞發動利用攻擊(如遠端桌面、SMB等),並自動部署木馬或取得目標系統 Shell 權限。

-

Burp Suite Community Edition

- 功能:網頁應用程式滲透測試工具。

- 應用技巧:適用於發現、測試 Windows 主機上 Web 應用程式的安全弱點,如 SQL Injection、XSS 等。

-

Mimikatz(本次演練使用)

- 功能:Windows 密碼與金鑰擷取工具。

- 應用技巧:可用於抓取記憶體中的明文密碼、Hash 值與 Kerberos ticket,便於後續橫向移動與權限提升。

-

PowerSploit

- 功能:專為 Windows 系統設計的 PowerShell 攻擊框架。

- 應用技巧:提供多種繞過 UAC、記憶體注入、後門建立等模組,能無檔案落地進行權限提升與持續控制。

2.2.2 重點 Windows 攻擊手法技術原理

在現代網路攻擊中,攻擊者往往採用多階段的攻擊鏈 (Attack Chain) 來達成最終目的。本節將針對本次演練紅隊計畫採用的幾個關鍵攻擊技術,深入剖析其原理。雖然真實世界的攻擊入口點多樣,可能來自利用Windows常見服務弱點(如RDP、SMB)、社交工程釣魚郵件等,但本研究將聚焦於以下攻擊鏈,以驗證防禦方的偵測縱深:

一、 初始訪問:社交工程與使用者執行惡意酬載 (Initial Access via Phishing: User Execution)

本次演練的「初始訪問」階段,是模擬駭客透過社交工程手段,誘騙合法使用者「手動執行」惡意酬載,而非利用系統的技術性漏洞。這是一種高度有效且常見的攻擊手法。

- 所屬戰術 (Tactics): 初始訪問 (Initial Access, TA0001)、執行 (Execution, TA0002)

- MITRE ATT&CK® 技術點: T1566 - Phishing、T1204.002 - User Execution: Malicious File

- 技術原理: 此攻擊的核心是利用「使用者的信任」。攻擊者會製作一個看似無害的執行檔,並將其偽裝成軟體更新、重要文件或工具。接著,透過釣魚郵件、即時通訊或可疑的下載連結,誘使靶機使用者下載並執行該檔案。

- 攻擊效果: 一旦使用者在靶機上點擊執行檔,該程式便會在使用者的權限下運作。此時, Metasploit 酬載會主動向外連線,建立一個反向連線 (Reverse Shell) 至紅隊的 C2 監聽器。紅隊因此取得對靶機的初步控制權。這個「初始 Shell」的權限等級,等同於執行它的使用者,這是一個低權限的 Shell。這為我們下一階段的「權限提升」攻擊完美地鋪平了道路。

二、 權限提升:繞過使用者帳戶控制 (Privilege Escalation: Bypassing UAC)

在取得目標系統的初步訪問權限後,攻擊者通常僅處於標準使用者 (Standard User) 權限,許多敏感操作會受到限制。為了獲取更高的系統管理員權限,攻擊者常採用繞過使用者帳戶控制 (Bypass UAC) 的技術。

- 所屬戰術 (Tactics): 權限提升 (Privilege Escalation, TA0004)、防禦規避 (Defense Evasion, TA0005)

- MITRE ATT&CK® 技術點: T1548.002 – Bypass User Account Control

- 技術原理: UAC (User Account Control) 是 Windows 為防止未經授權的高權限操作而設計的一道安全防線。然而,Windows內部存在一些被標記為「受信任」且可「自動提權」(auto-elevate) 的系統執行檔,這些程式在執行時不會觸發UAC提示即可獲得管理員權限。

BypassUAC 的核心思路便是濫用 (Abuse) 這些受信任的程式。常見手法是透過修改註冊表 (Registry),劫持某個受信任程式(例如 `fodhelper.exe`, `eventvwr.exe`)的執行流程。攻擊者會將目標程式啟動時預計執行的命令或關聯的DLL,指向攻擊者自己準備的惡意程式碼。當使用者或系統觸發這個受信任的程式時,Windows會自動以高權限啟動它,進而也以高權限執行了被劫持的惡意程式碼,從而完全繞過UAC的彈窗提示,成功獲取一個高權限的Shell。在實作上,攻擊者常利用PowerSploit、UACMe等工具集來自動化這些繞過技巧,甚至可以結合本地權限提升的CVE漏洞(如CVE-2019-1388、CVE-2021-1732)一起使用,進一步擴大攻擊成效。 - 對防禦方的挑戰: 此類攻擊利用系統的正常機制,行為隱匿,對傳統防毒軟體構成極大挑戰。因此,能否有效偵測Bypass UAC,是評估現代EDR產品(如Fidelis Endpoint)行為偵測與事件還原能力的關鍵指標。

三、 攻擊後利用:Mimikatz 與 LSASS 憑證竊取 (Post-Exploitation: Credential Dumping via Mimikatz & LSASS)

取得管理員權限後,攻擊者的下一個目標通常是竊取系統中其他使用者的登入憑證,以便在內部網路中進行橫向移動 (Lateral Movement)。Mimikatz 是此階段最具代表性的攻擊工具。

- 所屬戰術 (Tactics): 憑證存取 (Credential Access, TA0006)

- MITRE ATT&CK® 技術點: T1003.001 – OS Credential Dumping: LSASS Memory

- 技術原理: 在Windows 作業系統中,有一個名為「本機安全性授權子系統服務」(Local Security Authority Subsystem Service, LSASS) 的核心進程 (lsass.exe)。為了方便使用者進行單一登入 (Single Sign-On) 和驗證,LSASS 會在記憶體中快取 (cache) 已登入使用者的憑證資料,包括明文密碼、NTLM雜湊值 (NTLM Hashes)、Kerberos票證等。

Mimikatz 這款工具的設計原理,就是利用其在高權限(通常需要 SeDebugPrivilege)下對 LSASS 進程記憶體進行讀取的能力。它能夠解析LSASS記憶體中複雜的資料結構,並從中提取出這些快取的憑證資料。一旦攻擊者透過Mimikatz獲取了網域管理員或其他高權限帳戶的密碼或雜湊值,便能輕易地存取內部網路中的其他伺服器或重要資源,對企業造成巨大威脅。這也是為何現代EDR產品(如Fidelis Endpoint)會將對LSASS進程的非正常存取視為極高風險的惡意行為並立即產生告警。

四、 建立持久性後門 (Establishing Persistence)

為了確保已取得的控制權不會因為系統重啟或使用者登出而失效,攻擊者在完成主要目標後,通常會建立持久性後門。

- 所屬戰術 (Tactics): 持久化 (Persistence, TA0003)

- MITRE ATT&CK® 技術點: T1547.001 – Registry Run Keys / Startup Folder, T1053.005 – Scheduled Task/Job 等

- 技術原理: 持久化的方法多樣,常見的包括:

- 修改註冊表啟動項:在 Run 或 RunOnce 等註冊表鍵中新增條目,使惡意程式在使用者登入時自動執行。

- 建立排程工作:利用Windows的「工作排程器」建立一個隱匿的排程工作,定時觸發惡意程式或反向連線。

- 安裝惡意服務:將惡意程式註冊為一個系統服務,使其能在背景隨系統啟動而運行。

- 透過這些手法,攻擊者可以確保即使初始的入侵管道被封堵,未來仍能隨時重新進入並控制受感染的系統。

2.3 藍隊防禦核心技術:Fidelis Endpoint 與輔助監控

在本次紅藍軍演練中,我們藍隊採用 Fidelis Endpoint 作為主要的端點防禦與事件偵測平台,結合輔助監控手段,全面提升對攻擊行為的偵測、分析與即時應變能力。Fidelis Endpoint 提供深度行為監控、威脅獵捕、進程追蹤等功能。

2.3.1 Fidelis Endpoint 解決方案詳解

Fidelis EDR(Endpoint Detection and Response)簡介:

Fidelis EDR 是 Fidelis Cybersecurity 推出的企業級端點偵測與回應平台,專為現代威脅防禦、事件監控與端點調查設計。它協助資安團隊即時偵測端點異常、追蹤進程行為,並對各類攻擊手法(如權限提升、惡意軟體、橫向移動等)進行快速應變。

一、 主要可視與監控內容:

- 端點主機進程活動: 完整記錄並可視化父子進程關係、命令列內容、執行檔資訊。

- 異常或可疑行為: 如未授權權限提升(例:Bypass UAC)、可疑 PowerShell 執行、可疑檔案落地或程式注入等。

- 網路連線狀態: 監控端點對內外網路的所有連線,偵測 C2 流量或異常外聯。

- 檔案操作紀錄: 追蹤檔案新增、修改、刪除,分析可疑檔案來源與流向。

- 威脅情資對應: 自動對照國際情資庫,標記 IOC(攻擊指標)與 MITRE ATT&CK 技術編號。

二、 核心功能:

- 即時威脅偵測與告警: 行為分析引擎偵測未知攻擊行為,並根據 MITRE ATT&CK 編號自動標記事件。

- 進程追蹤與可視化分析: 可追蹤進程樹、父子關聯,協助溯源攻擊途徑與橫向移動。

- 網路連線監控: 偵測並記錄端點所有網路活動,包括 C2 通訊與異常外聯。

- 端點隔離與應變: 一鍵遠端隔離感染端點,或下達即時防護與取證指令,阻止攻擊擴散。

- 威脅獵捕(Threat Hunting): 提供搜尋、過濾、自訂規則,支援主動威脅狩獵與事件調查。

- 完整事件記錄與鑑識支援: 保存所有事件日誌,便於資安鑑識與事後調查。

- 中央化管理控制台: 統一管理多個端點,即時監控告警、調查與回應。

三、 主要優點:

- 高度可視化: 進程、網路與檔案活動一目了然,攻擊路徑清晰可追蹤。

- 強大行為偵測能力: 能即時識別未知攻擊行為,不受限於傳統病毒庫。

- 快速應變能力: 遠端即時隔離端點、下達指令,有效阻斷攻擊蔓延。

- 主動威脅獵捕: 支援資安團隊主動發現潛在威脅,提升主動防禦層次。

- 國際標準對接: 事件自動對應 MITRE ATT&CK,便於與業界標準接軌。

- 適用大型環境: 多平台端點集中管理,維運簡單彈性高。

- 支援鑑識需求: 完整事件記錄與調查流程,方便事後鑑識與報告。

2.4 演練環境建置基礎技術

為了確保本次紅藍軍演練過程的安全性與可控性,實驗全程採用虛擬化技術與隔離網路架構,讓攻擊與防禦操作能在不影響真實營運環境的前提下,完整模擬現實攻防場景。透過這種方式,研究團隊可隨時重現實驗步驟、還原環境狀態,並針對不同攻擊策略進行多次驗證與分析。

為了安全、有效地進行本次紅藍軍攻防演練,本研究採用了企業級的虛擬化技術來建構一個可控的實驗環境。這不僅為實驗提供了高度的靈活性與可重複性,也讓我們能夠在一個貼近真實的網路環境中進行操作。

一、 VMware ESXi 虛擬化平台

本研究的基礎架構建構於 VMware ESXi 平台之上。ESXi 是一款業界領先的裸機虛擬化管理程式 (Bare-metal / Type-1 Hypervisor),它直接安裝在實體伺服器的硬體上,不需依賴傳統的作業系統。相較於安裝在桌面作業系統上的虛擬化軟體(Type-2 Hypervisor,如VMware Workstation),ESXi 能提供更佳的效能、穩定性與資源管理能力,更貼近現代企業資料中心的實際運作環境。

在本專題中,利用 ESXi 平台的主要優勢包括:

- 高效能: 為攻擊機與靶機提供接近原生的硬體效能,確保演練流暢。

- 集中管理: 可透過 vSphere Client 等工具,從單一介面集中管理多台虛擬機(包括本次的 Kali Linux 攻擊機與 Windows 靶機)。

- 快照功能 (Snapshot): 這是攻防演練中最關鍵的功能之一。我們可以在靶機配置完成、遭受攻擊之前建立一個「乾淨」的快照。演練結束後,無論靶機系統受到何種程度的修改或破壞,都能在數分鐘內快速還原至初始狀態,極大地提升了測試與重複演練的效率。

二、 演練網路環境設計與邊界劃定

確保演練的安全性與合規性是本專題的最高原則。我們利用VMware ESXi 內建的虛擬網路功能,將演練所需的虛擬機接入公司提供的LAB實驗網段。

- 虛擬交換器 (Virtual Switch, vSwitch): 在ESXi 中,所有虛擬機的網路連接都是透過虛擬交換器來管理的。vSwitch在功能上類似於實體的網路交換器,負責處理虛擬機之間的網路封包交換。

- 網路環境配置與安全考量: 我們在ESXi上將本次演練所需的虛擬機,包括Kali Linux攻擊機 (IP: 10.10.31.210) 與 Windows 靶機 (IP: 10.10.4.55),都連接至同一個vSwitch 上的Port Group,使其接入公司提供的 10.10.0.0/16 LAB 實驗網段。

這樣的配置有以下特點與必須遵守的規則:

- 內部通訊: 攻擊機與靶機能夠在同一個網段中互相通訊,使紅軍的攻擊行為可以順利觸及靶機,模擬真實內部網路的攻擊情境。

- 共享網路環境: 我們認知到此LAB網段為一個共享環境,其中包含其他非本專題的機器與服務。

- 嚴格的演練邊界 (Rules of Engagement): 為此,我們訂定嚴格的演練規則:紅軍的所有攻擊行為,包括網路掃描、漏洞利用等,都必須精確地、僅針對Windows靶機的IP位址 10.10.4.55 進行。 嚴禁任何形式的全網段掃描、網路廣播、或任何可能干擾LAB網段中其他機器的操作。

- 操作隔離 (Operational Isolation): 雖然網路層面是共享的,但我們透過嚴格的紀律與精準的目標設定,來達成「操作層面的隔離」。所有攻防活動都將被侷限在我們指定的攻擊機與靶機之間,確保不會對LAB環境中的其他資產造成任何影響。

透過上述的虛擬化部署與明確的演練邊界劃定,我們成功建構了一個既能滿足攻防演練需求,又能在共享環境中確保安全與合規的實驗場景,為後續的研究方法與實驗結果奠定了穩固的基礎。